أدوات القرصنة هي برامج كمبيوتر ونصوص تساعدك في العثور على نقاط الضعف في أنظمة الكمبيوتر وتطبيقات الويب والخوادم والشبكات واستغلالها. هناك مجموعة متنوعة من أدوات الاختراق هذه المتوفرة في السوق. بعضها مفتوح المصدر بينما البعض الآخر حل تجاري.

فيما يلي قائمة منتقاة بعناية لأفضل 20 أداة قرصنة أخلاقية ، مع ميزاتها الشائعة وروابط مواقع الويب. تحتوي القائمة على برامج مفتوحة المصدر (مجانية) وتجارية (مدفوعة).

![]()

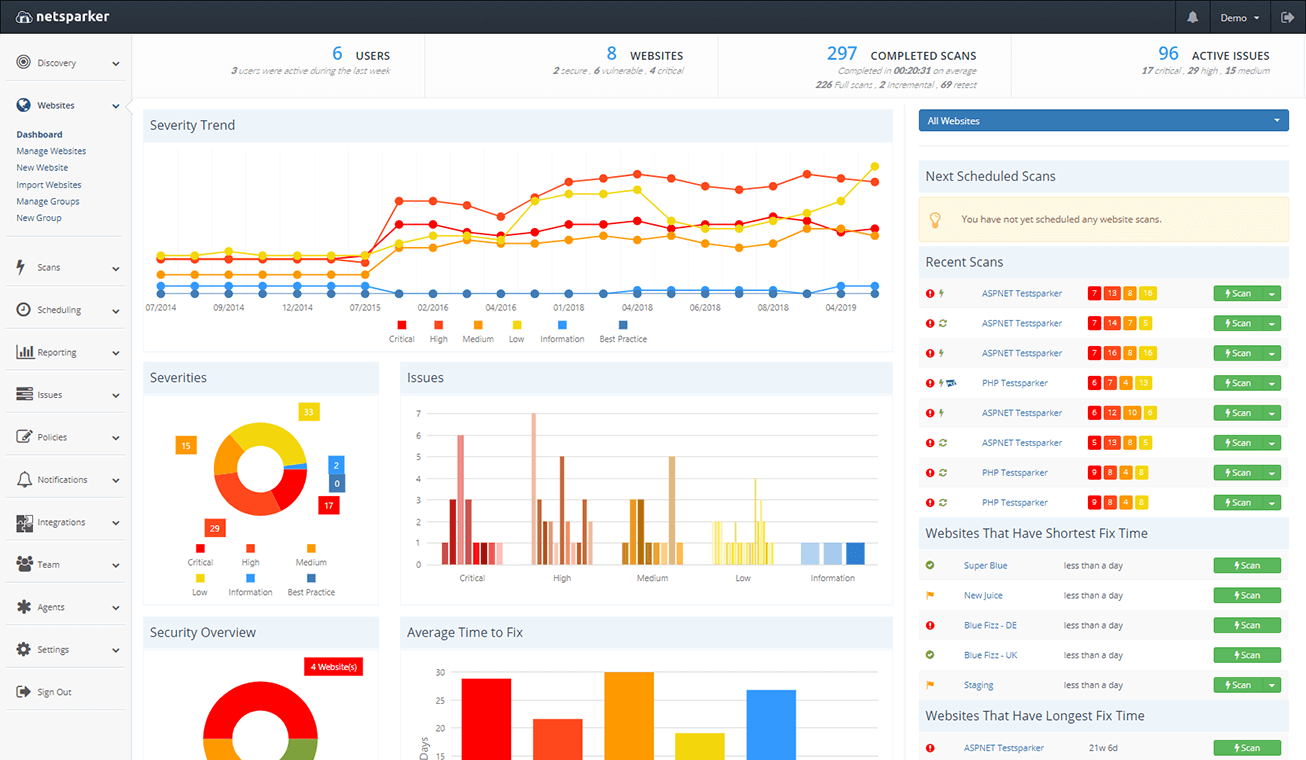

🟠 1) Netsparker

هي أداة فحص أمان تطبيقات الويب سهلة الاستخدام يمكنها العثور تلقائيًا على نقاط الضعف والثقرات وحقن SQL و برمجة بالحقن XSS ونقاط الضعف الأخرى في تطبيقات الويب وخدمات الويب.

![]()

![]()

![]()

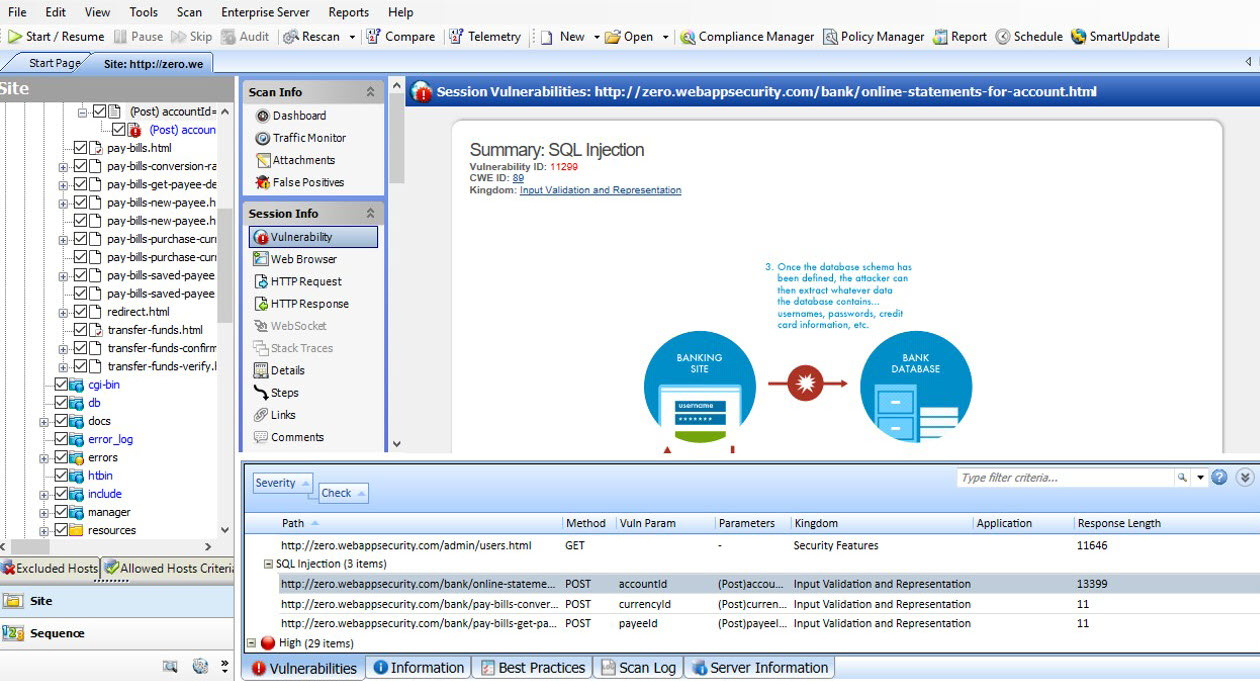

🟠 2) Acunetix

هو حل قرصنة أخلاقي مؤتمت بالكامل يحاكي المتسلل ليظل متقدمًا على المتسللين الخبيثين ,أداة فحص أمان تطبيقات الويب بدقة تطبيقات HTML5 و JavaScript والصفحة الواحدة.

يمكنه تدقيق تطبيقات الويب المعقدة والمصادق عليها وإصدار تقارير الامتثال والإدارة على مجموعة واسعة من نقاط ضعف الويب والشبكة.

![]()

![]()

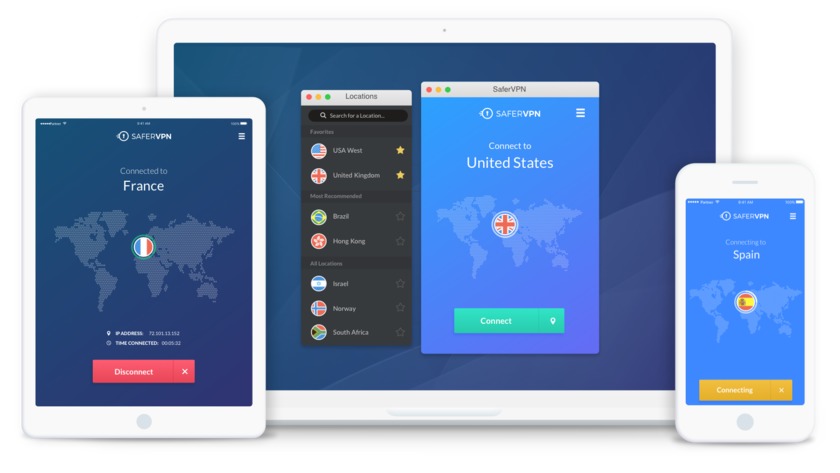

🟠 3) SaferVPN

هي أداة لا غنى عنها في ترسانة قراصنة أخلاقية. قد تحتاج إليه للتحقق من الهدف في مناطق جغرافية مختلفة ، ومحاكاة سلوك التصفح غير الشخصي ، ونقل الملفات المجهولة الهوية ، وما إلى ذلك.

![]()

![]()

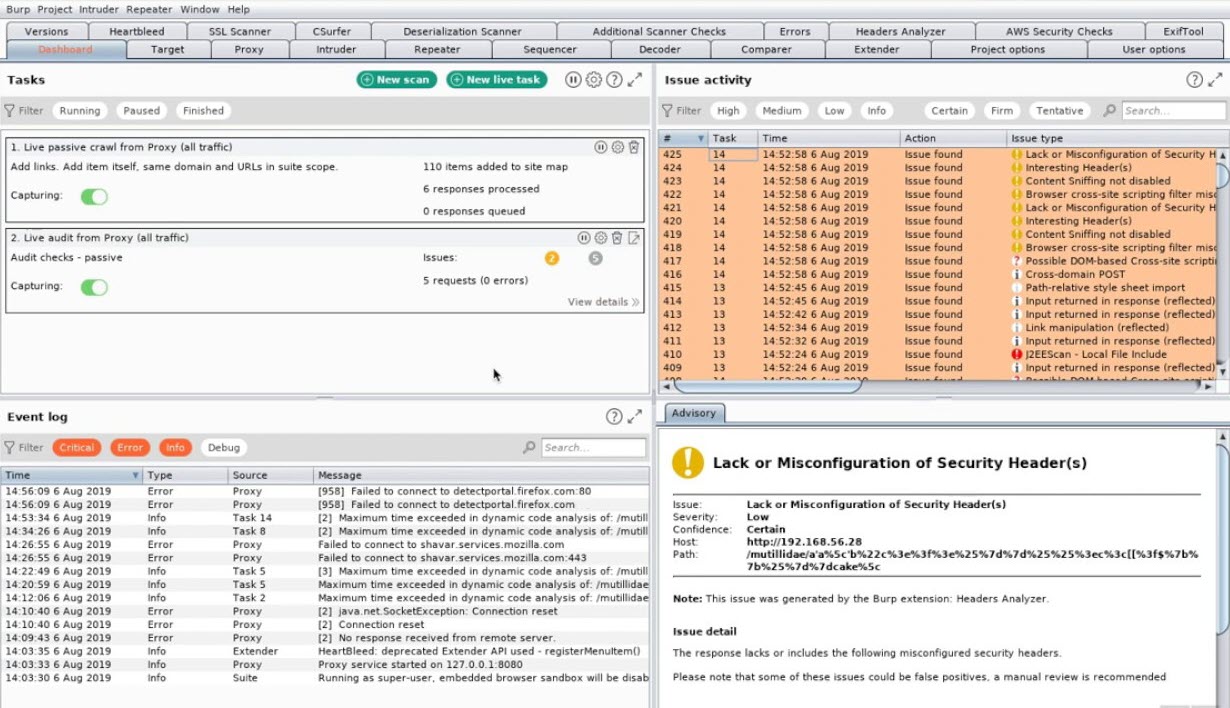

🟠 4) Burp Suite

هى عبارة عن منصة مفيدة لإجراء اختبار الأمان لتطبيقات الويب ، تعمل أدوات القرصنة المتنوعة الخاصة بها معًا بسلاسة لدعم عملية اختبار الاختراق بالكامل. يمتد من التعيين الأولي إلى تحليل سطح هجوم التطبيق.

الاداة متاحة لكل من نظام جنو لينكس، الـ Mac OS و نظام التشغيل ويندوز , وقد تم تطويرها من قبل شركة Portswigger , و تعتبر واحدة من اشهر أدوات الاختراق في العالم لذلك.

![]()

![]()

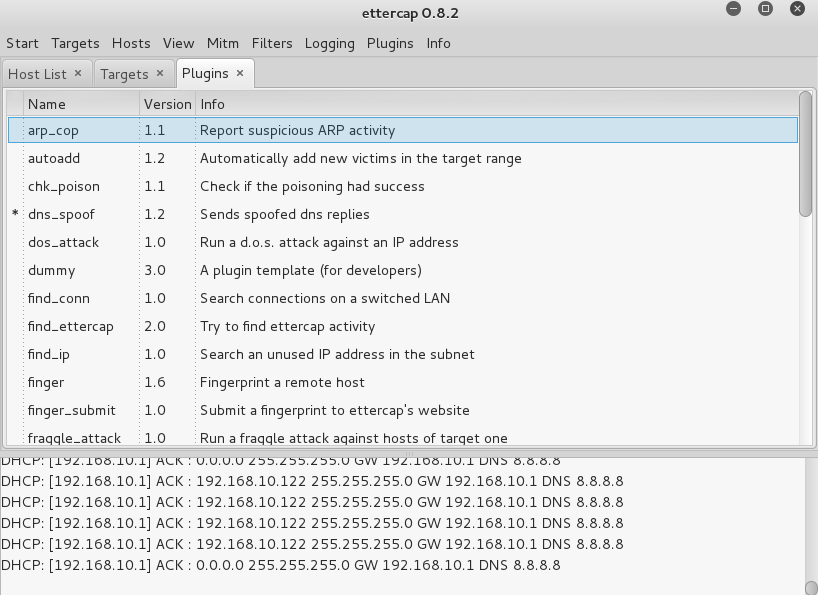

🟠 5) Ettercap

هي أداة قرصنة أخلاقية. وهي من البرمجيات الحرة والمفتوحة المصدر، تهدف لفحص مدى حماية الشبكة ، قادرة على اعتراض البيانات المتبادلة ، التقاط كلمات المرور واختراق الشبكات.

![]()

![]()

🟠 6) Aircrack

عبارة عن مجموعة برامج شبكة تتكون من كاشف ، أداة شم للحزم ، أداة تكسير WEP و WPA / WPA2-PSK وأداة تحليل للشبكات المحلية اللاسلكية 802.11. إنه يعمل مع أي وحدة تحكم في واجهة الشبكة اللاسلكية التي يدعم برنامج تشغيلها وضع المراقبة الأولية .

كما ان البرنامج يمكنه التعرف على حركة مرور 802.11a و 802.11b و 802.11g ، ويعمل البرنامج في أنظمة GNU/Linux و FreeBSD و macOS و OpenBSD و Windows ؛ تم تجميع إصدار GNU/Linux لـ OpenWrt وتم نقله أيضًا إلى أنظمة Android و Zaurus PDA و Maemo .

![]()

![]()

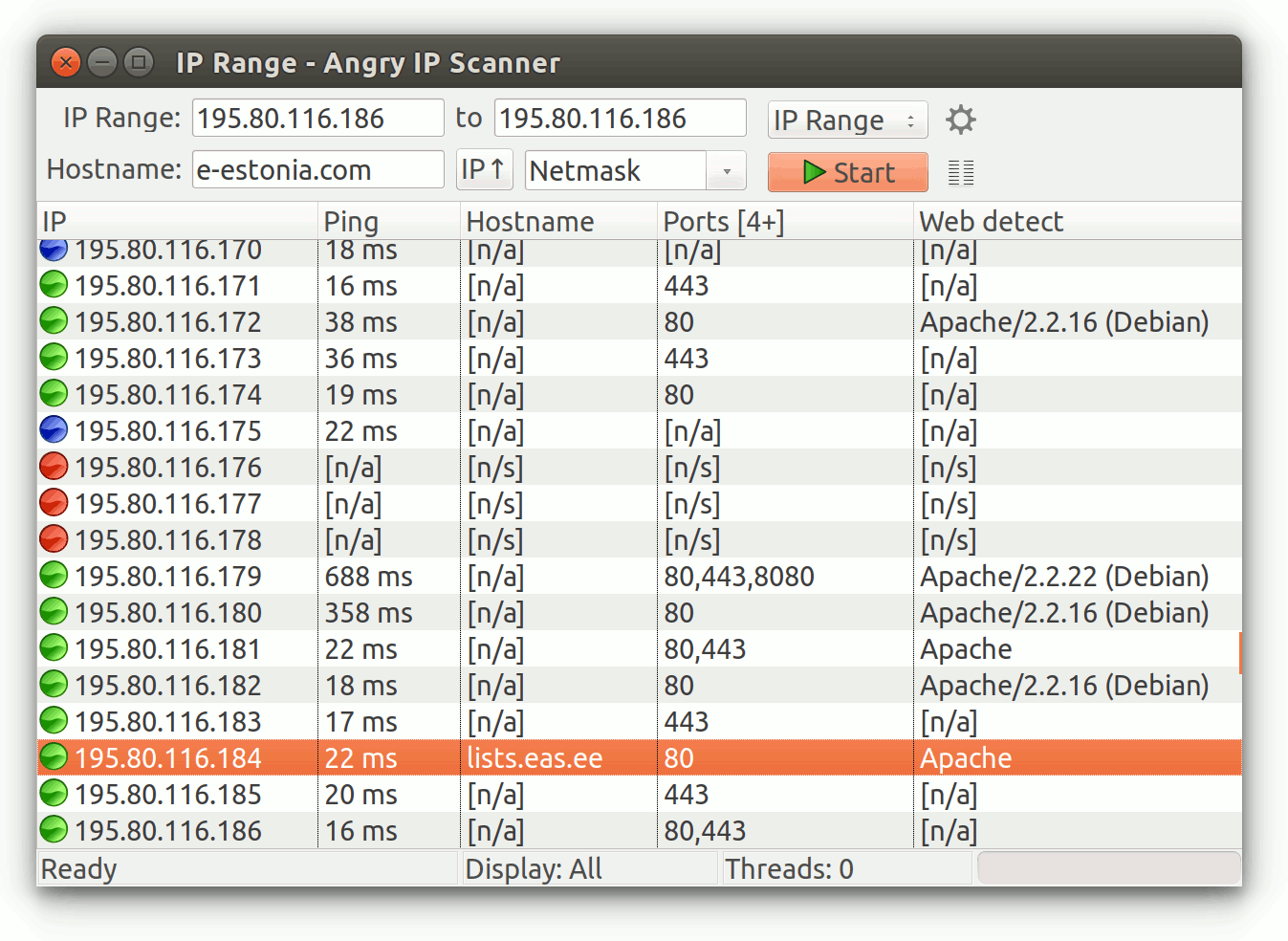

🟠 7) Angry IP Scanner

هو برنامج مفتوح المصدر يدعم أنظمة التشغيل Windows و GNU/Linux و Mac OS X. وهو أحد أقدم وأشهر أدوات فحص IP على الساحه , الأداة سهلة الاستخدام وتوفر مسحًا عالي السرعة لعناوين IP في أي نطاق من خلال نهجها متعدد الخيوط.

يمكنها أيضًا فحص المنافذ المختلفة. على عكس حلول مراقبة الشبكة المتقدمة ، توفر الأداة فحص IP أساسيًا ويمكن أيضًا استخدامها لاستخراج معلومات إضافية باستخدام العديد من المكونات الإضافية.

نظرًا لأنها أداة مفتوحة المصدر ، يمكنك استخدام أي من مكونات Java الإضافية المدعومة من المجتمع أو إنشاء المكونات الإضافية الخاصة بك لتوسيع إمكانيات المراقبة باستخدام ماسح IP.

![]()

![]()

🟠 8) GFI LanGuard

هي أداة أخلاقية تقوم بفحص الشبكات بحثًا عن نقاط الضعف ، والتصحيحات المفقودة ، والمنافذ المفتوحة ، وتشغيل الخدمات وعرض حالة أمان الشبكة وتحليل اتجاهات أمان الشبكة في لوحة الادراه الرسومية ومن خلال إنشاء التقارير.

قم بتثبيت التحديثات المفقودة ، وإلغاء تثبيت التطبيقات غير المصرح بها ، وتنفيذ البرامج النصية ، وفتح اتصالات سطح المكتب البعيد ، وتشغيل مهام أخرى للحفاظ على صحة شبكتك والأجهزة المتصلة بها.

عند التثبيت ، يحدد GFI LanGuard الأجهزة التي يمكن الوصول إليها داخل شبكتك ويقوم بجمع مجموعات المعلومات من أجهزة الشبكة كجزء من عمليات اكتشاف الشبكة ويقوم بإجراء مسح عميق لتعداد جميع المعلومات المتعلقة بأجهزة الكمبيوتر المستهدفة.

![]()

![]()

![]()

🟠 9) Savvius

مجموعة من منتجات البرامج والأجهزة القوية التي تعمل على التقاط الحزم والتحليل وحلول برامج الطب الشرعي بهدف إنشاء منصة تشخيص ومراقبة أداء الشبكة وأتمتة عملية جمع بيانات الشبكة الهامة للتحقيقات الجنائية الخاصة بالشبكة في التحقيقات الأمنية ولرؤية الشبكة والتطبيق وتشخيصات الأداء.

تحظى منتجات Savvius بالثقة من قبل محترفي الشبكات والأمن في أكثر من 6000 شركة في 60 دولة حول العالم.

![]()

![]()

![]()

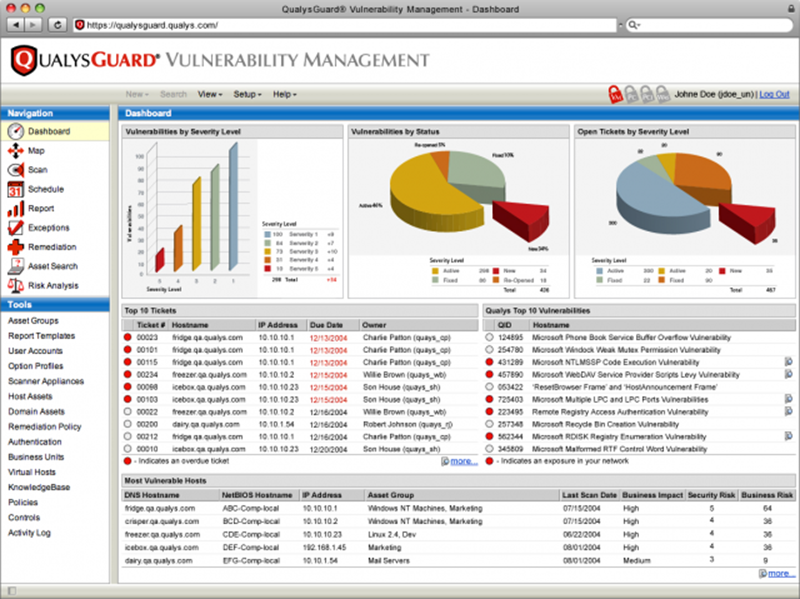

🟠 10) QualysGuard

تساعد الشركات على تبسيط عمليات الأمان وخفض تكلفة الامتثال من خلال تقديم معلومات أمنية مهمة عند الطلب وأتمتة النطاق الكامل للتدقيق والامتثال والحماية لجميع أصول تكنولوجيا المعلومات الخاصة بك في أماكن العمل وفي السحابة وعلى نقاط نهاية المحمول , يمكن لهذه الأداة أيضًا التحقق من ضعف أداء الأنظمة السحابية عبر الإنترنت.

تتضمن إمكانات اكتشاف وإدارة الثغرات الأمنية ، وتحديد أولويات الإصلاح ، ومراقبة الامتثال ، وأمن الحاوية ، ومسح تطبيقات الويب وجدار الحماية ، ومراقبة سلامة الملفات ، وبيان الاختراق ، وغيرها.

![]()

🟠 11) WebInspect

هو اختبار أمان تطبيق ديناميكي آلي يسمح بتنفيذ تقنيات القرصنة الأخلاقية. يوفر تحليلًا ديناميكيًا شاملاً لتطبيقات وخدمات الويب المعقدة.

اكتشف الثغرات الأمنية في تطبيقات الويب القابلة للاستغلال وأصلحها باستخدام اختبار أمان التطبيق الديناميكي الآلي.

![]()

![]()

![]()

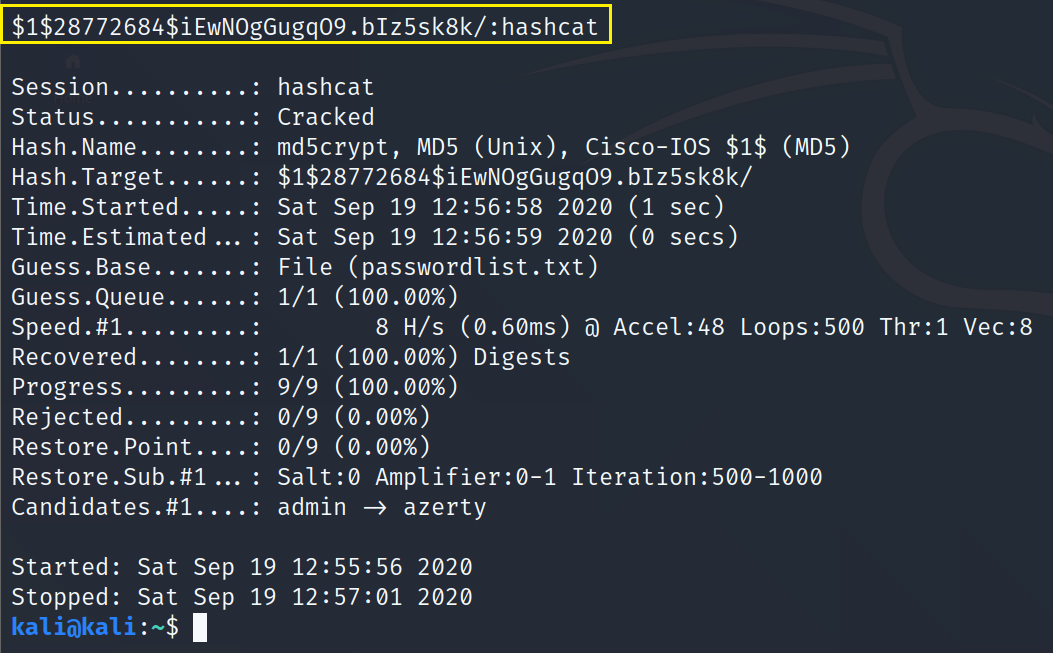

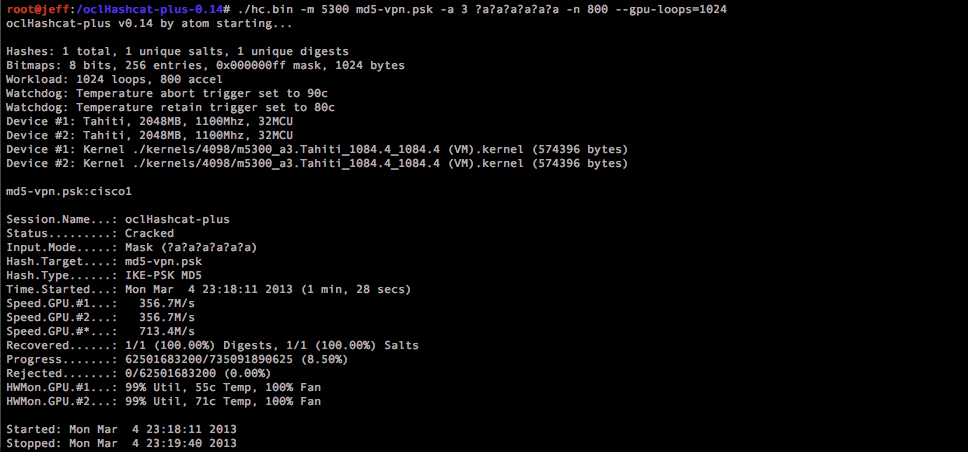

🟠 12) Hashcat

هي أداة قوية لاختراق كلمات المرور واستعادة كلمة المرور وأداة قراصنة أخلاقية. يمكن أن يساعد المستخدمين على استعادة كلمات المرور المفقودة ، أو مراجعة أمان كلمة المرور ، أو مجرد معرفة البيانات المخزنة في التجزئة.

لديه قاعدة شفرة خاصة حتى عام 2015 ، ولكن تم إصداره بعد ذلك كبرنامج مفتوح المصدر. الإصدارات متوفرة لأنظمة GNU/Linux و OS X و Windows. من أمثلة خوارزميات التجزئة المدعومة Hashcat تجزئة LM و MD4 و MD5 و SHA-family و Unix Crypt بالإضافة إلى الخوارزميات المستخدمة في MySQL و Cisco PIX.

![]()

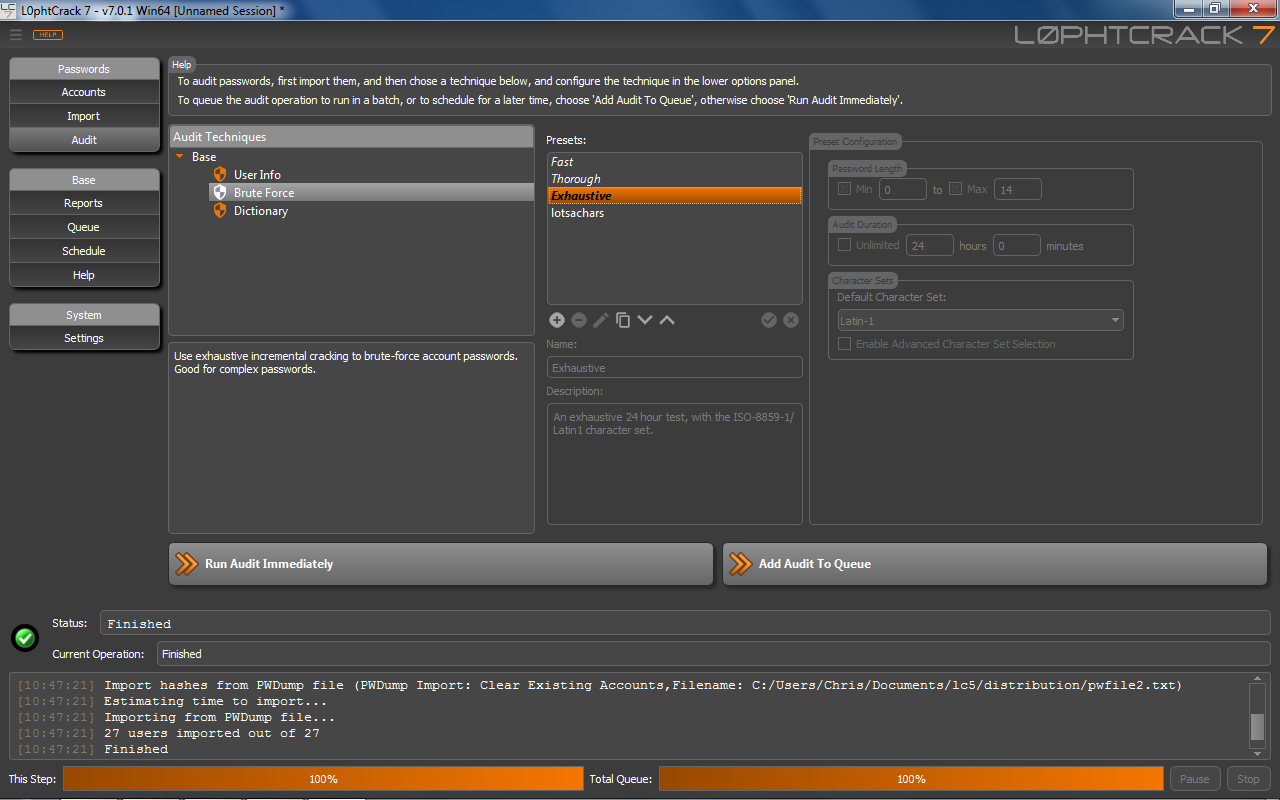

🟠 13) L0phtCrack

هو تطبيق لتدقيق واستعادة كلمة المرور أنتجته Mudge في الأصل من L0pht Heavy Industries. يتم استخدامه لاختبار قوة كلمة المرور وأحيانًا لاستعادة كلمات مرور Microsoft Windows المفقودة ، باستخدام القاموس ، والقوة الغاشمة ، يقوم بتحديد وتقييم ثغرة كلمة المرور على الأجهزة والشبكات المحلية..

تم إصدار النسخة الأولية في ربيع عام 1997 , وتم تطوير التطبيق بواسطةstake بعد دمج L0pht معstake في عام 2000. ثم استحوذت Symantec علىstake في عام 2004.

![]()

![]()

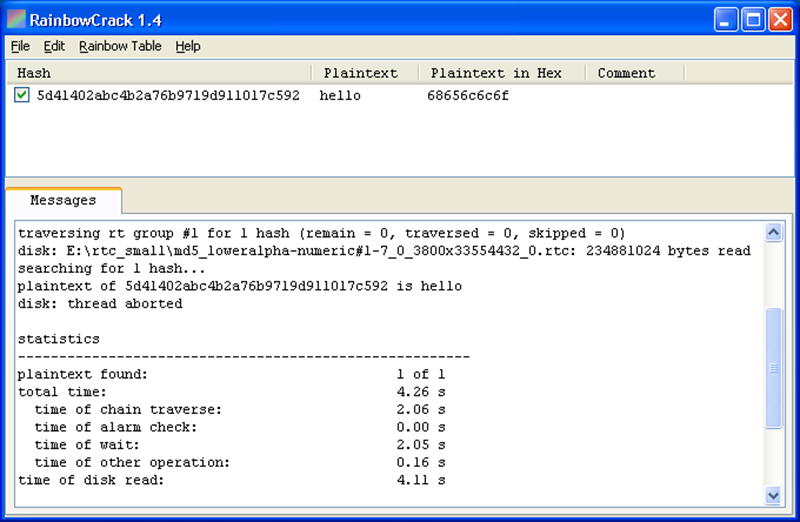

🟠 14) Rainbow Crack

هو أداة لاختراق كلمات المرور وأداة قرصنة أخلاقية تستخدم على نطاق واسع لاختراق الأجهزة , يقوم بإنشاء جداول لاستخدامها في تكسير كلمات المرور. يختلف RainbowCrack عن ادوات القوة الغاشمة “التقليدية” من حيث أنه يستخدم جداول كبيرة محسوبة مسبقًا تسمى جداول قوس قزح لتقليل طول الوقت اللازم لاختراق كلمة المرور بشكل كبير.

تم تطوير الاداة بواسطة Zhu Shuanglei ، وينفذ هجومًا محسّنًا لتحليل الشفرات لمقايضة الذاكرة والذي نشأ في Ophcrack لـ Philippe Oechslin ,يستخدم خوارزمية مفاضلة ذاكرة الوقت لهذا الغرض.

![]()

🟠 15) IKECrack

هو أداة اختراق مصادقة مفتوحة المصدر. تم تصميم أداة القرصنة الأخلاقية هذه للهجوم بالقوة أو القاموس على المفتاح / كلمة المرور المستخدمة مع مصادقة IKE للمفتاح المشترك المسبق , تسمح هذه الأداة أيضًا بأداء مهام التشفير.

يستخدم القوة الغاشمه لـ PSK في الوقت الفعلي , ويتضمن هذا HMAC-MD5 من PSK مع قيم nonce لتحديد SKEYID ، و HMAC-MD5 من SKEYID مع مفاتيح النشر DH وملفات تعريف الارتباط والمعرف واقتراح SA.

في الممارسة العملية ، يتم حساب SKEYID و HASH_R باستخدام تشفير التجزئة ، لذلك يمكن أن يكون في الواقع إما SHA1 أو MD5 في وضع HMAC.

![]()

![]()

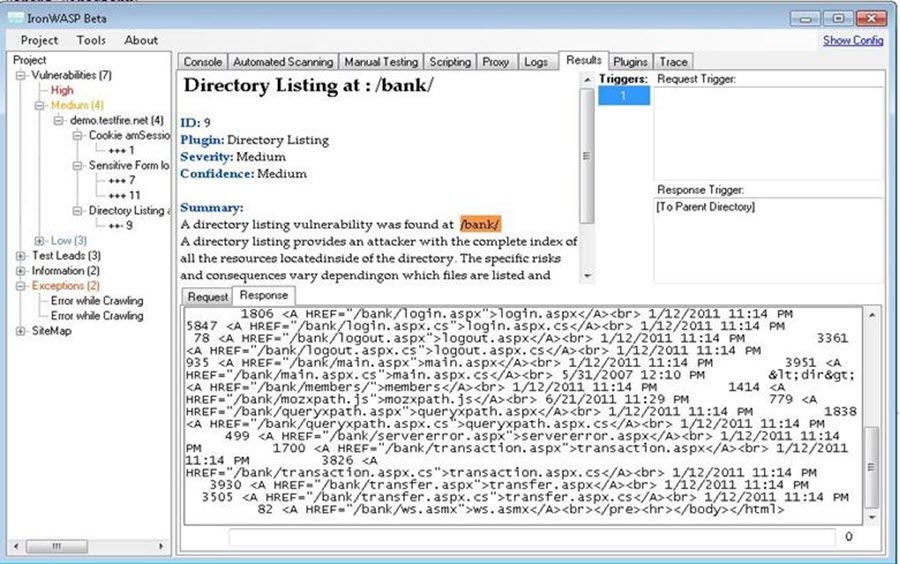

🟠 16) IronWASP

هى عبارة عن منصة اختبار الأمان المتقدمة لتطبيق وهي أداة مفتوحة المصدر تُستخدم لاختبار ثغرات تطبيق الويب. تم تصميمها بحيث يمكن للمستخدمين الذين لديهم المعرفة الصحيحة إنشاء الماسحات الضوئية الخاصة بهم باستخدام هذا كإطار عمل.

تم تصميم IronWASP باستخدام Python و Ruby ويمكن للمستخدمين الذين لديهم معرفة بهذه اللغات تطوير الاداة والاستفادة الكاملة من النظام الأساسي. ومع ذلك ، يوفر IronWASP الكثير من الميزات سهلة الفهم.

![]()

=

![]()

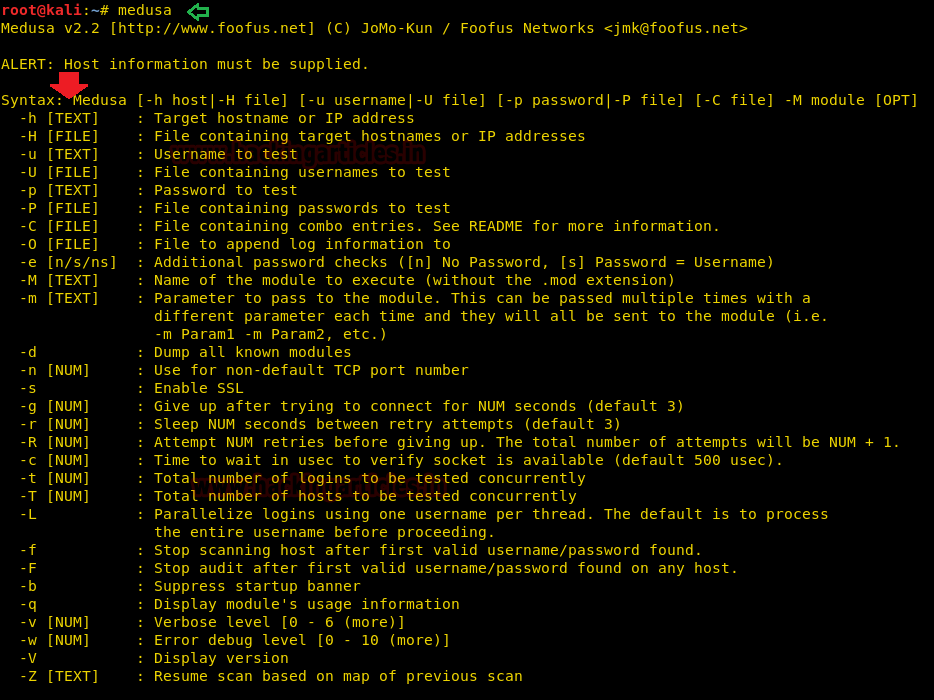

🟠 17) Medusa

هي من أدوات القرصنة الأخلاقية على الإنترنت ذات القوة الغاشمة والسريعة والمتوازية. تُستخدم مجموعة أدوات القرصنة هذه أيضًا على نطاق واسع في عمليات القرصنة الأخلاقية.

![]()

![]()

![]()

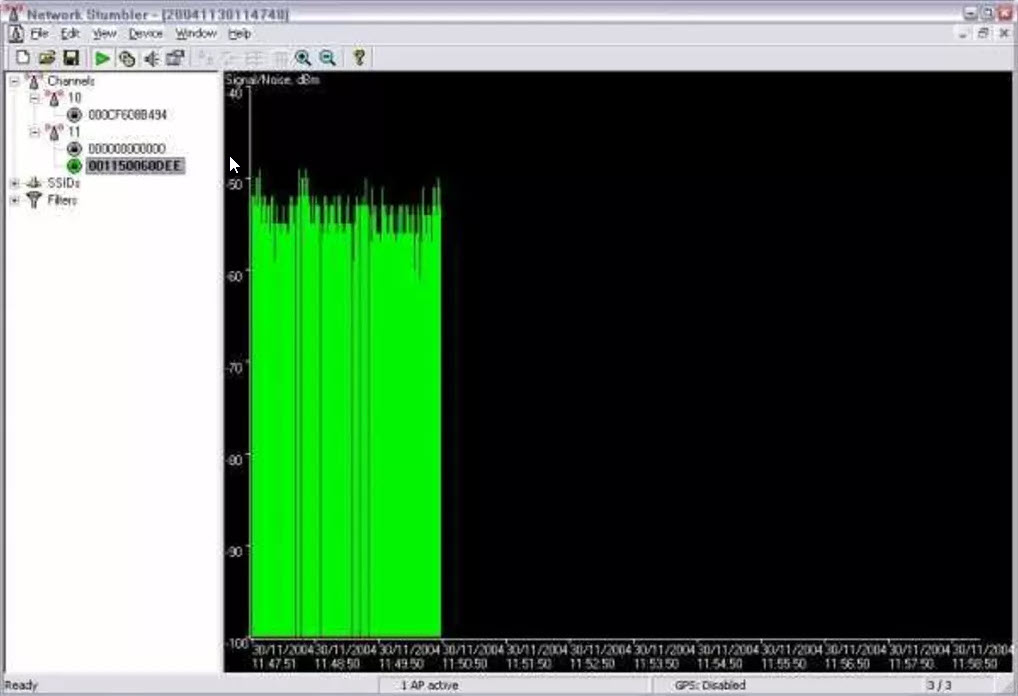

🟠 18) NetStumbler

(المعروف أيضًا باسم Network Stumbler) هو أداة لنظام Windows تسهل اكتشاف الشبكات المحلية اللاسلكية باستخدام معايير 802.11b و 802.11a و 802.11g WLAN. يعمل على أنظمة تشغيل Microsoft Windows من Windows 2000 إلى Windows XP. يتوفر إصدار مخفض يسمى MiniStumbler لنظام التشغيل Windows CE المحمول.

![]()

![]()

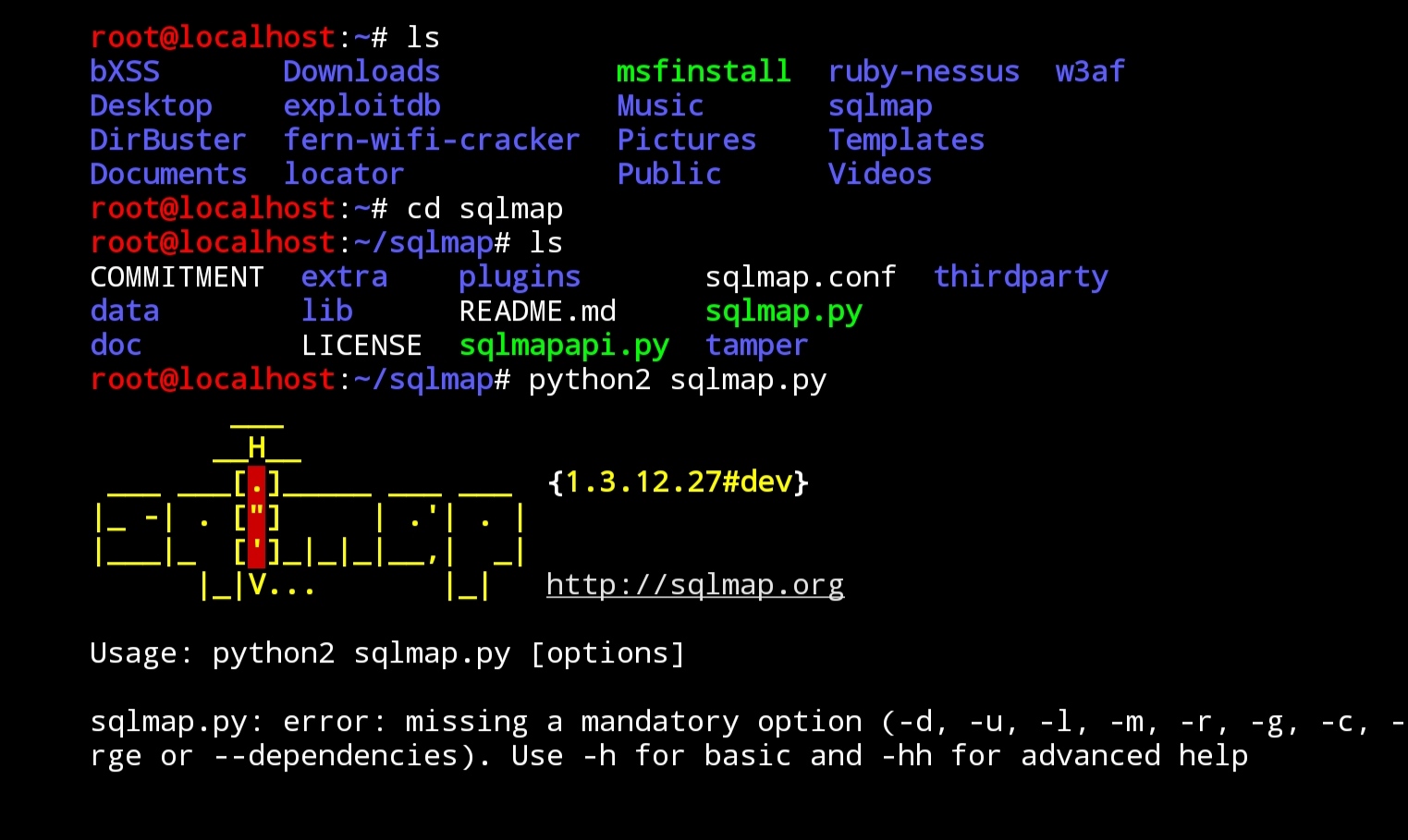

🟠 19) SQLMap

يأتي مزودًا بمحرك كشف قوي ، والعديد من الميزات المتخصصة لاختبار الاختراق النهائي ومجموعة واسعة من المفاتيح التي تمتد من بصمة قاعدة البيانات ، عبر جلب البيانات من قاعدة البيانات ، إلى الوصول إلى نظام الملفات الأساسي وتنفيذ الأوامر على نظام التشغيل عبر توصيلات النطاق.

![]()

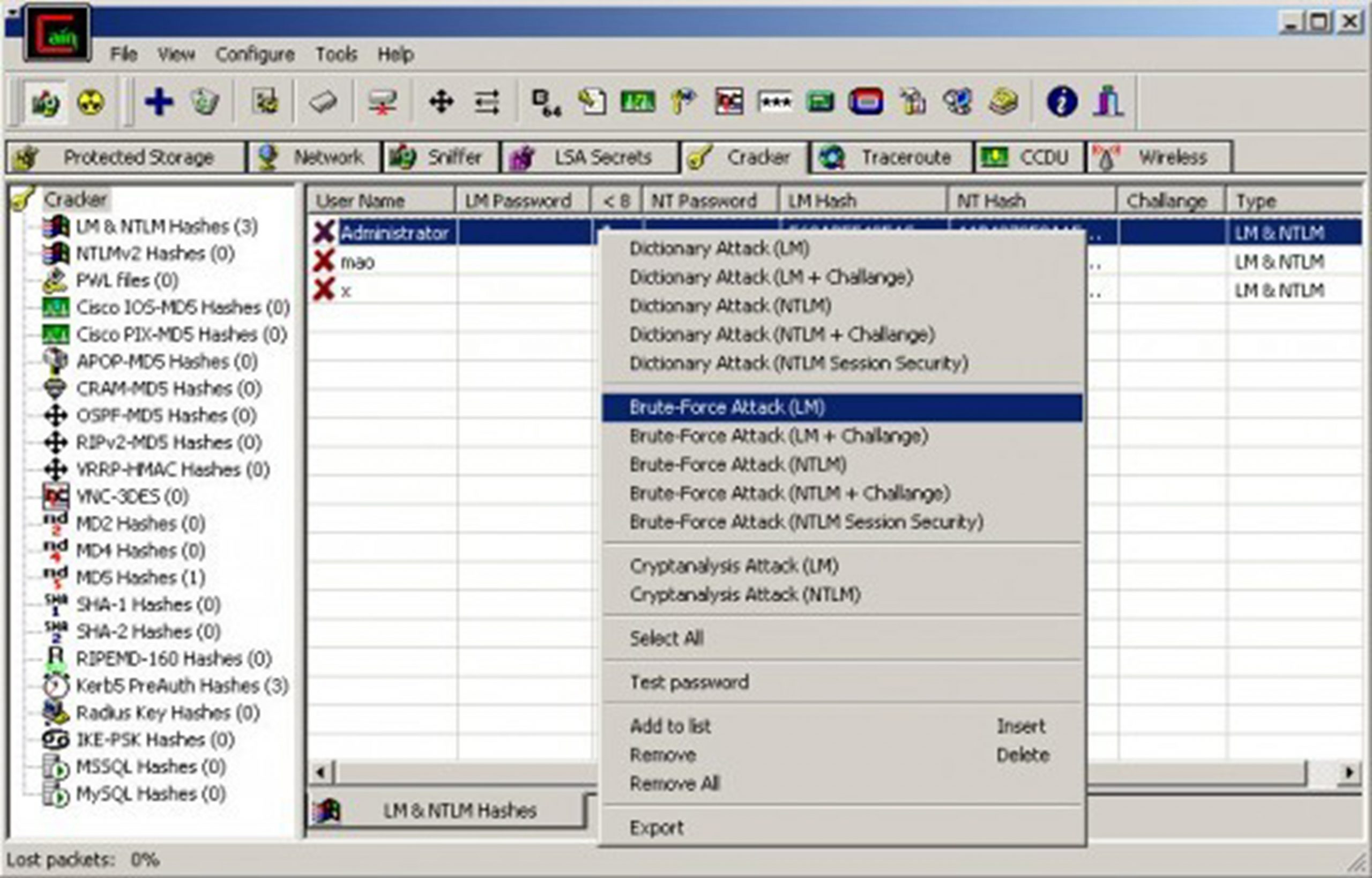

🟠 20) Cain & Abel

لا يستغل البرنامج أي ثغرات أو أخطاء برمجية لا يمكن إصلاحها , ويغطي بعض جوانب الأمن / الضعف الموجود في معايير البروتوكول وطرق المصادقة وآليات التخزين المؤقت ؛ والغرض الرئيسي منه هو الاستعادة المبسطة لكلمات المرور وبيانات الاعتماد من مصادر مختلفة ، إلا أنه يشحن أيضًا بعض الأدوات المساعدة “غير القياسية” لمستخدمي Microsoft Windows.

![]()

احاول من خلال مدونتي البسيطة نشر مبادئ حركة البرمجيات الحرة والتى هدفها ضمان الحريات الأربع الأساسية لمستخدمي البرمجيات: حرية تشغيل البرمجيات, دراستها وتغييرها, وتوزيع نسخ منها مع تعديلات أو بدون تعديلات. ,ونشر فلسفة الحركة هي إعطاء مستخدمي الحاسوب الحرية عن طريق استبدال البرمجيات الاحتكارية بالبرمجيات الحرة, مع الهدف الأساسي المتمثل في تحرير الجميع إلى "الفضاء الإالكتروني" لكل مستخدمي الحاسوب.

GNU/Linux Revolution مدونة ثورة جنو/لينكس

GNU/Linux Revolution مدونة ثورة جنو/لينكس