شبكة تور “Tor” هي الإختيار الأقل سوءًا لحماية خصوصيتك على الإنترنت والتخفي قليلاً مهما كان.

في الماضي، كانت وكالات التجسس تستخدم الشبكة المظلمة القائمة على تور لمشاركة إنجازاتها بهدوء، وعلى الرغم من إمتلاك الشبكة المظلمة مواقع خطيرة لبيع البيانات والمخدرات وتوظيف رجال العصابات، إلا أنها وسيلة آمنة لتصفح الإنترنت، فمن السهل استخدام متصفح تور.

لدى أشهر مواقع الإنترنت العادي (فيسبوك) نسخة مُستضافة على الشبكة المظلمة بحيث يمكن الوصول إليها من متصفح تور، لا أعلم إن كانت آمنة للإستخدام أم لا ولكن في النهاية هي فيسبوك.

معروف أيضًا أن شبكة تور تسمح للمستخدمين البقاء مجهولين وتجنبهم التتبع من جهات الرقابة، وإخفاء الهوية الحقيقية مما يسمح بتصفح الإنترنت دون الكشف عن الهوية الرقمية، كما يحمي المستخدمين من محاولات التنصت على البيانات وتحليلها بإستخدام أدوات مثل واير شارك وغيرها.

اختراع تور

- تستعمل شبكة تور فكرة تغليف البيانات بطبقات تشفير متعددة تماماً مثل البصلة، وقد ظهر في التسعينيات على يد ثلاثة من علماء الحاسوب (بول سيفرسون – جي مايك ريد – ديفيد غولدشلاغ) في مختبر الأبحاث البحرية بأمريكا.

- قدمت منظمة الجبهة الإلكترونية (EFF) الدعم المالي للمشروع لمزيد من التطوير.

- إنشاء مؤسسة (Tor Project Inc) كشركة غير ربحية مسؤولة عن صيانة تور وتطويره، وقد تلقت تمويلًا من حكومة أمريكا مع دعم إضافي من الحكومة السويدية والمنظمات غير الحكومية والجهات المانحة الفردية.

ما هو تور؟

تور عبارة عن شبكة تقوم بتوجيه بياناتك وتمريرها عبر عدة نقاط عشوائية حول العالم، وتقوم بزيادة التشفير عند كل نقطة بحيث تجعل من المستحيل فك تشفيرها، وعلى الرغم من أن تلك الطريقة قد تبدو متطرفة لتصفح الويب العادي، إلا أن تلك الحماية تزداد أهمية يوما بعد يوم.

من المحتمل أن يكون تور هو الإختيار الأول والأكثر شيوعًا وأمانًا لتصفح الإنترنت لذا سنناقش شبكة تور حيث متصفح تور جزء منها.

هندسة تور

- كيف يعمل تور ؟ يستخدم تور نهج “Onion Routing”، حيث تخضع بيانات المستخدم للتشفير قبل وأثناء توجيهها عبر نقاط شبكة تور.

- يوفر مسارًا آمناً لحماية هوية المستخدم، ونتيجة لذلك فلا يمكن لأحد تحديد هويتك بأي عٌقدة لأنها متغيرة بإستمرار.

- أثناء الإتصال، يُجرى تشفير وفك طبقات التشفير واحدة تلو الآخرى على عدة مراحل متتالية، ويتم إعادة توجيه البيانات إلى أي نقطة عشوائية حتى تصل إلى الخادم المراد الإتصال به.

- بالنسبة للخادم المُراد الإتصال به، فإن آخر عقدة لتور هي التي يعرفها فقط ولا يعرف مصدر البيانات، وبالتالي من الصعب تتبع هوية المستخدم أو الخادم من خلال أي نظام مراقبة يعمل كوسيط بين المستخدم والخادم.

- توفر خدمات تور إخفاء الهوية للمستخدمين الأفراد و المواقع والخوادم على حدٍ سواء.

حلقات تور (Tor circuit)

- يُحدد برنامج تور تلقائيا النقاط الثلاثة التي يريد إستخدامها، ويسأل عن مدى توفرها، ويتفاوض مع كلٍ منها لإنشاء مفتاح تشفير متماثلة.

- بمجرد أن يقوم متصفح تور بإنشاء حلقة كاملة مترابطة من النقاظ الثلاثة، سوف يستخدمها لجميع الإتصالات المارة خلاله لمدة 10 دقائق قادمة قبل إنشاء حلقة جديدة.

- تسري جميع إتصالات TCP الجديدة عبر الحلقة الجديدة، بينما تسري مسارات TCP الحالية عبر الحلقة القديمة.

- يختار برنامج “Tor daemon” النقاط الثلاثة التي تٌشكل الدائره بناءً على النقاط المتاحة لديه من دليل النقاط النشطة، ولذلك سيتطلب الوصول بإٍستمرار إلى قائمة محدثة لجميع نقاط تور.

- تقوم كل نقطة بإضافة طبقة تشفير، ومن خلال ذلك التشفير الثلاثي، تتكون دائرة جاهزة لإرسال واستقبال البيانات.

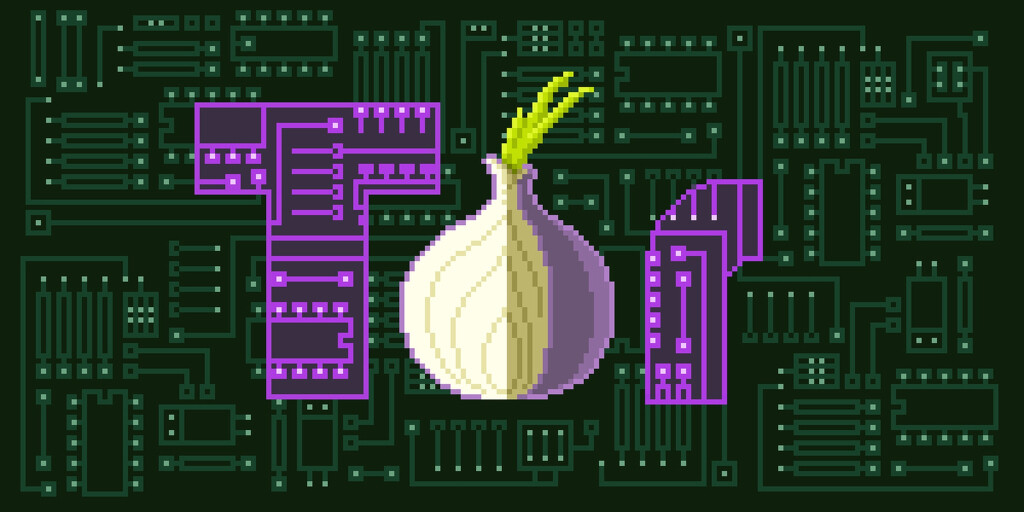

قبل الدخول في مفهوم كيف تتشكل دوائر تور، دعنا نوضح أسماء النقاط الثلاثة.

نقاط تور Tor nodes

تُصبح شبكة تور أكثر أمانًا وسرعة مع زيادة عدد النقاط، وعندما يختار المستخدم مساره عبر شبكة تور، فإنه يختار ما لا يقل عن ثلاث نقاط، وهناك ثلاثة أنواع لنقاط تور في أي اتصال:

- نقطة الدخول أو نقطة الحماية

- النقطة الوسطى

- نقطة الخروج

نقطة الدخول:

النقطة الأولى هي التي تعرفك وهي التي تنطلق منها إلى باقي نقاط شبكة تور، وتُعرف باسم عقدة الدخول.

يمكن لأي عقدة على شبكة تور أن تكون بمثابة عقدة دخول ولكن قبل أن تنتقل إلى تلك المرحلة لأبد أن تخضع لشروط صارمة ولفترة إختبار بحيث تعمل كنقطة خروج أو وسط، ولا يوجد فرق حقًا بين العمل كعقدة دخول أو أي عقدة أخرى في منتصف الاتصال، وهناك اختلاف واحد مهم من وجهة نظر المستخدم.

لدي عقدة الدخول معلوماتنا فقط:

- هوية المستخدم من عنوان ip وغيرة

- وبيانات العقدة التالية في حلقة تور

وبسبب السرية التامة، فلا تعرف عقدة الإدخال الوجهة النهائية للبيانات، لذا فإن الاستنتاج الوحيد الذي تحصل عليه تلك العقدة والذي يمكن أن تصل إليه بشأن المستخدم هو أن المستخدم يتواصل مع شبكة تور، وأي استنتاج آخر هو مجهول بالنسبة لتلك القعدة، ماذا يفعل المستخدم؟ لا تعرف، ماذا ينقل من بيانات؟ مجهول، إلى أين يتجه؟ إلى المجهول.

النقطة الوسطى:

الغرض الوحيد للعقدة الوسطى هو إضافة المزيد من طبقات السرية التامة، سيكون لديك عقدة واحدة في منتصف الإتصال بشكل افتراضي، ولكن يمكنك زيادتها إذا أردت، فقط ضع في اعتبارك أن كل عقدة تضيفها إلى دائرة إتصال تور فإنها تُطيل وقت اتصالاتك للوصول إلى وجهتها.

تنتقل المعلومات عبر تلك العقدة بحيث وهي لا تعرف من أي مستخدم يأتي الإتصال ولا إلى أين سيذهب ذلك الإتصال.

هذا يعني أن المستخدم لا يمكنه أبدًا التواصل مباشرة مع العقدة الوسطى، أو حتى لطلب جلسة TLS، لأن القيام بذلك من شأنه أن يعرض عنوان IP المستخدم إلى تسريب لذلك يتواصل المستخدم مع العقدة الوسطى من خلال عُقدة الدخول.

نقطة الخروج:

نقطة الخروج هي العقدة التي يراها الموقع الذي تزورة، ويجب أن يرى عقدة الخروج فقط، وبسبب تسرب عناوين ip يمكن أن يذهب التخفي سدى، لذلك دائماً من الأفضل إستخدام أنظمة قائمة على تور مثل تيلز وغيرها لتجنب ذلك التهديد.

وتنطوي عقدة الخروج على المتطوعين من كل أنحاء العالم، ولهذا السبب، كثيرًا ما يتم اتهام مشغلي عقد الخروج بالتسبب في أنشطة سيئة ينخرط فيه مستخدمو تور عند استخدام الشبكة، وينتج عن ذلك العديد من الاستفسارات من جهات إنفاذ القانون مما يجعل مشغلي عقد الخروج يشرحون كيفية عمل تور للمحققين مرارًا وتكرارًا، ويؤدي مشغلي عقد تور خدمة عامة تطوعية تساعد على استمرار عمل الشبكة بسلاسة ولن يعمل تور بدون هذه العقد.

تطبيقات شبكة تور

قدمت مؤسسة تور حلول وبرامج قائمة على الشبكة، ولعل أشهر تلك البرمجيات هي:

متصفح تور

أشهر برنامج يعتمد على شبكة تور كما يعتمد على إصدار ESR من متصفح فايرفوكس مع بعض الإضافات من NoScript و HTTPS Everywhere ولوحة تحكم خاصة بشبكة تور ومتوفر لأنظمة ويندوز وماك ولينكس وأندرويد.

توزيعة Tails

نظام تشغيل مُشتق من ديبيان، مُصمم لأمن المعلومات وحماية البيانات وإخفاء الهوية من خلال تحويل كل الإتصالات الخارجية إلى شبكة تور بشكل افتراضي بالإضافة إلى وجود متصفح تور، كذلك هناك توزيعات أخرى تعتمد على تور مثل Whonix وغيرها.

خدمة OnionShare

OnionShare هي خدمة تسمح بتبادل البيانات بشكل مجهول وآمن باستخدام شبكة تور، ويمكن استخدامه على ويندوز و وماك و ولينكس.

متصفح Onion

متصفح Onion يعمل على هواتف أبل وهو مفتوح المصدر ويستخدم في تصميمة حزمة “WebKit”، وهناك خدمات أخرى كثيرة مربوطة بتور أو قائمة عليه.

عيوب شبكة تور

- شبكة تور هي أداة قوية لإخفاء نشاطك على الإنترنت، ومع ذلك لا يخلو تور من نقاط ضعف وأخطاء، فهناك دائمًا مخاطر حول قيام بعض الجهات بالتحكم في مجموعة من العُقّد و مراقبتها، فإذا كانت نقطتي الدخول لشبكة تور والخروج منها تحت سيطرة جهة واحدة، فمن الممكن تحديد هوية المستخدم.

- لا يمكن أبدًا القضاء على نقاط الضعف في متصفح تور نفسه وكذلك في إضافات المتصفح من NoScript و HTTPS Everywhere لأنه في الماضي نجح باحثو الأمن السيبراني في زرع برامج ضارة من خلال ثغرات متواجدة بإضافات المتصفح مع وجود مشاكل أمنية أخرى بسيطة.

- أبطأ قليلاً من الـ VPN بشكل عام وخاصة عند إستخدام الجسور، ولكن لن تلاحظ الفرق إذا ما أمتلكت سرعة إنترنت ممتازة.

مزايا شبكة تور

- الحماية من التتبع: يمنع تور مواقع الويب من تتبع المستخدمين.

- مجهول الهوية: يحاول تور جعل جميع المستخدمين متشابهين لمنع أي شخص من التعرف عليك بإستعمال خصائص متصفحك أو جهازك.

- طبقات تشفير متعددة: عند إعادة توجيه بياناتك عبر شبكة تور فإنها تخضع للتشفير عدة مرات لإبقاء هويتك الرقمية مجهولة.

- مجاني ويتخطى حظر المواقع في الإنترنت العادي: يسمح لك متصفح تور بالوصول إلى مواقع الويب المحظورة، صحيح أن المواقع التي تمتلك جدران حماية ذكية، أحيانا ما تمنعك أو تشك في أنك إنسان آلي ولكن الأمر مازال فعال ويمكن تخطي رموز التحقق (الكابتشا) بسهولة إذا ظهرت.

- يخفي نشاطك على الإنترنت: سجلات التصفح وملفات تعريف الارتباط جميعها تُحذف تلقائيًا بمجرد إغلاق المتصفح.

*عدة طرق لإستخدامه: إذا كان تور محجوب في بلدك أو أن إستخدام تور يتسبب في مشكلة مع مزود خدمة الإنترنت (ISP) فهناك جسور تور وخاصة (نواقل meek) 3 لتجعلك تظهر كما لو كنت تتصفح موقع ميكروسوفت ولكنك في الحقيقة تستخدم تور.

هل شبكة تور آمنة بالفعل؟

غالبًا ما يستخدم تور أفراد على دراية بالخصوصية ويريدون تجنب المراقبة، لكنه ليس مثالي وخاصة عند إرتكاب أخطاء بسيطة في الإعدادات أو أثناء الاستخدام أو حتى وجود بعض نقاط الضعف مما يجعل ساعات من حماية الخصوصية تذهب أدراج الرياح، لذلك يجدر اتخاذ احتياطات خاصة عند التصفح باستخدام تور والتعامل مع الملفات، إليك بعض الشكوك المهمة حول ذلك:

لديه ثغرات يمكن استغلالها:

كما هو الحال مع متصفحات الويب العادية، يمكن لخلل أمني دائمًا اختراق متصفح الويب، وعلى الرغم من أن متصفح تور لديه حماية ممتازة من إستغلال الثغرات وحل المشاكل، ولكن أنواع الجهات التي تستهدف مستخدمي تور كثيرة كما يمكن أن تستغل الثغرات الغير معلنة (ثغرات zedo day) الموجودة بالمتصفحات والتي لا يعرفها مطورين تور.

أخذ البصمات الرقمية:

إذا كنت تتصفح أحد مواقع الويب باستخدام تور ولديك جافا سكريبت فعالة (أو يستخدم موقع الويب جافا سكريبت لجهة خارجية)، فيمكن من الجهات الأخرى معرفة من يقوم بتحركات المؤشر (الماوس)، ويقوم معظم الأشخاص بتحريك الماوس بشكل واضح بحيث يمكن ربط جلسة تصفح تور بجلسة أخرى عادية بدون تور مما يشير إلى هويتك.

ولكن تور لديه حمايات ضد التبصيم الرقمي ومهما كان فهو أقوى من المتصفحات العادية، لكن بأي حال قد يمكن تجاوزها, وقد أحيانا تحتاج لتعطيل هذه الحمايات من اجل أن تعمل بعض المواقع التي لا تمتلك إصدار خالي من الجافا إسكربت.

جزء غير مشفر من الاتصال:

على الرغم من أن تور يقوم بتشفير البيانات على طول مسار الاتصال، إلا أنه لا يقوم بتشفير الاتصال النهائي بين عقدة الخروج والخادم، ونتيجة لذلك يمكن التنصت على البيانات العابرة بين عقدة الخروج والخوادم من أي حكومة أو مزود إنترنت، ونظرًا لأن القائمة الكاملة لعقَد خروج تور متاحة للجمهور، فيمكن مراقبة البيانات المارة خلالها الغير المشفرة، وهذا في حاله عدم دعم الموقع للاتصالات عبر بروتوكول Https (عدم وجود قفل أعلى المتصفح), أما اذا كان يدعمه فسوف يكون مشفر مثل بقية المواقع العادية, وهي غالبيه المواقع تقريباً وكأي تقنية فإن تشفير TLS ليس مثالي.

ملاحظة: هل تور آمن فعلاً 2؟ سؤال طرحة أحد الزملاء في مجتمع أسس وهناك شبهات كثيرة وأكاذيب أكثر حول تور يرجى الإطلاع عليها للإستزادة وردود تفنيدها.

كيفية استخدام تور بشكل فعال:

- استخدم إضافة HTTPS Everywhere: فهي تضمن أن تتصفح المواقع عبر HTTPS فقط ،وأن معلوماتك الشخصية محمية بشكل نسبي بين عقدة الخروج والخادم وهي متواجده بالفعل بشكل إفتراضي في المتصفح.

- عدّل مستوى أمان المتصفح للحد الأقصى: يؤدي هذا إلى تعطيل الجافا سكربت على أي موقع ويب تزوره مع إلغاء تنشيط العديد من أنواع الخطوط والصور والوسائط مثل الفيديو والصوت، ويؤثر ذلك بشكل كبير على مقدار الكود الذي ينفذه المتصفح لحمايتك من الأخطاء المختلفة وطرق أخذ البصمات.

- لا تستخدم بت تورنت على تور وتلك قاعدة عامة: فعلى الرغم من أن الأشخاص الذين يقرصنون المحتوى يرغبون في إخفاء هويتهم الفعلية، إلا أنه من الصعب للغاية استخدام بت تورنت أو خدمات تورنت بشكل عام بدون الكشف عن عنوان IP الحقيقي كما أن تور بطيء نوعًا ما في ذلك، لذلك من الصعب استخدام بت تورنت ومن الأفضل إستخدام i2p.

- التحديثات: حافظ على متصفح تور (وأي إضافات) محدثه باستمرار لتقليل حدة أي هجوم مُحتمل.

*أكثر من نشاط في وقت واحد: بالفعل لا تفتح حساباتك المعتادة، فيسبوك وجوجل على وجه الخصوص سواء من الإنترنت العادي أو الإنترنت الخفي وخاصة عند إستخدام شبكة تور. - نمط واحد: حاول ألا تسري بنمط تصفح فردي لأنه يمكن التعرف عليك شخصيًا من خلال فهم سلوك المستخدم، فهناك علم النفس السيبراني ينقب في عقلك.

الخلاصة

كثيرًا ما يتم ترويج شبكة تور كطريقة تصفح الانترنت بهوية مجهولة أو بتهويل ما بها والتخويف منها، ولكنها وسيلة شائعة لتحقيق قدر أكبر من التخفي بشكل كبير مما قد تحصل عليه عبر الإنترنت في أي مكان آخر.

إنطلاقا من الصحفيين الإستقصائيين ونشطاء الدول ومعارضين السياسات الذين يتهربون من الحكومات القمعية إلى تجار المخدرات الذين يبيعون من خلال الأسواق عبر الإنترنت، فإن جميعهم مستفادين ومن ناحية أخرى، فإن تور ليس مثاليًا ولا حتى شبكات الـ VPN.

المراجع:

- How To Install the Tor Browser & Stay Anonymous – WildLeaks 1

- https://www.socinvestigation.com/the-tor-architecture-and-its-inherent-security-implications/

- Tor الراوترات البصليه 1

- هل تور أمن فعلآ – #4 بواسطة Anonymous 1

- تجميع مواقع توفر خدمات حره ومجانيه (منصات تواصل اجتماعيه,ايميل,ماتركس,جسور…)

هذا الموضوع فائز بجائزة أسس للكتابة

هذا الموضوع أحد المواضيع الفائزة بجائزة أسس للكتابة, الجائزة الاولى في العالم العربي للتحفيز الكتابة عن البرمجيات الحرة.

تفاصيل أكثر عن الجائزة

المواضيع الفائزة لشهر أبريل ومايو 2022

احاول من خلال مدونتي البسيطة نشر مبادئ حركة البرمجيات الحرة والتى هدفها ضمان الحريات الأربع الأساسية لمستخدمي البرمجيات: حرية تشغيل البرمجيات, دراستها وتغييرها, وتوزيع نسخ منها مع تعديلات أو بدون تعديلات. ,ونشر فلسفة الحركة هي إعطاء مستخدمي الحاسوب الحرية عن طريق استبدال البرمجيات الاحتكارية بالبرمجيات الحرة, مع الهدف الأساسي المتمثل في تحرير الجميع إلى "الفضاء الإالكتروني" لكل مستخدمي الحاسوب.

GNU/Linux Revolution مدونة ثورة جنو/لينكس

GNU/Linux Revolution مدونة ثورة جنو/لينكس