مركز العمليات الأمنية السيبرانية “Security Operation Center” هو قسم داخل الشركات الكبيرة والمؤسسات والحكومات لتأمين المعلومات وتحليل الأنشطة، وتعزيز الوضع الأمني لها.

هدف فريق المركز، استخدام التكنولوجيا وإدارتها لتحديد وتقييم حوادث الأمن السيبراني والاستجابة لها، وعادةً ما يتكون الفريق من مهندسين ومديرين وخبراء أمن معلومات بحيث يراقبون جميع الأنشطة الداخلية للمؤسسة.

يتعاون فريق مركز العمليات الأمنية مع جهات تنفيذ القانون لحل المشكلات الأمنية بسرعة عند وقوع حوادث كبيرة.

بسبب تهديدات الأمن السيبراني المتزايدة كل يوم، والتنبيهات الكثيرة المستمرة، والتحديات الداخلية في قطاع الأمن السيبراني التي تجعل مراكز العمليات الخاصة غير كافية، تقوم المؤسسات بأتمتة المهام الروتينية المعقدة لمساعدة مُحللي الأمن السيبراني على الاستجابة للحوادث بسرعة وعودة الأجهزة للعمل في أسرع وقت ممكن.

تزداد سرعة المهاجمين كل يوم، لذا يتفق قادة صناعة الأمن السيبراني على أن “الأتمتة” أمر لا بد منه في بيئة الإنترنت المُعرضة دائماً للمخاطر.

العناصر البشرية

أحد المكونات الرئيسية في مراكز العمليات الأمنية، تميل العديد من المنظمات إلى تقديم برامج تدريبية لموظفي الأمن الداخلي والأطراف المهتمة لأجل إنشاء مركز عمليات أمنية باستخدام مواردها الخاصة، كما تستعين بعض المؤسسات بعناصر بشرية من الخارج.

تحتاج المؤسسات أفراد لديهم مهارات وخبرات رئيسية في:

- المراقبة

- إدارة الحوادث والأزمات

- البحث عن التهديدات

- اكتشاف محاولات التسلل

- الهندسة العكسية

- تحليل البرمجيات الضارة

التشغيل

قبل إنشاء مركز عمليات سيبرانية، عادة ما تكون وظائف الأمن السيبراني مزدحمة بالمهام العاجلة.

لذلك تحديد من يقوم بماذا؟ وكيفية حل المشكلات وتوثيقها؟ وكيفية سير العمل؟ لهي أمور مهمة، وفي الغالب لا يمر ذلك بترتيب واضح، وخاصة عند حدوث أي اختراق أو إصابة الأنظمة ببرمجيات الفدية.

يجب بناء خطة لسير العمل خلال الحوادث الأمنية لضمان أن كل مراحل الاستجابة تحدث في نهج واحد، كما يؤدي تحديد مهام العمل بدقة إلى توضيح موقف كل عضو في الفريق ومسؤولياته، حتى لا ينهار أي حجر عند الهجمات السيبرانية الكبيرة.

التكنولوجيا

هناك إحتياج لمجموعة واسعة من أدوات الأمن السيبراني لضمان أقصى مراقبة لبيانات المؤسسة.

تحتاج العديد من المؤسسات أدوات تقنية متطورة تدعم رؤيتها عند الاستجابة للحوادث، وأيضاً تتناسب مع ميزانيتها.

تحتوي مراكز العمليات الأمنية على أنظمة رئيسية مهمة مثل:

- أنظمة إدارة المعلومات الأمنية والأحداث (SIEM)

- نظام تتبع وإدارة الحوادث

- أنظمة كشف ومنع التسلل (IDS / IPS / IDPS)

- منصة مراقبة التهديدات (CTI)

- أدوات التقاط الحِزم وتحليلها

- أنظمة إعطاء العميل رقم مميز (Ticketing systems)

- أدوات الأتمتة والتشغيل الآلي

يحتاج فريق مركز الأمن السيبراني أدوات تساعده في:

- مراقبة الشبكات (Network monitoring)

- إدارة المستخدمين (Endpoint management)

- إدارة البنية التحتية والأصول الرقمية (Asset discovery)f

- مجابهة التهديدات وإكتشافها بذكاء (Threat intelligence)

- مراقبة سلوك المستخدمين (Behavioral monitoring)

- منع فقدان البيانات عند أي حادث (Data loss prevention)

- الامتثال للسياسات الأمنية (Policy compliance)

- الإستجابة للكوارث سريعاً (Incident response)

أدوات مفتوحة المصدر لمركز عمليات الأمن السيبراني

أ. نظام إدارة المعلومات الأمنية والأحداث (SIEM)

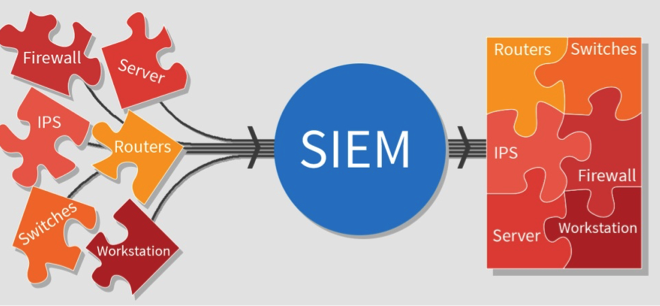

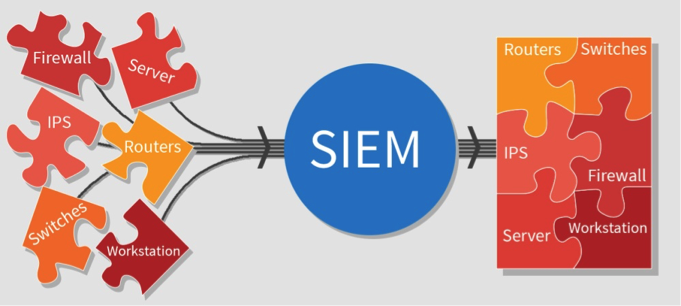

إدارة المعلومات الأمنية والأحداث هي نهج لإدارة الأمن السيبراني الذي يجمع بين وظائف إدارة المعلومات الأمنية “SIM” ووظائف إدارة الأحداث الأمنية “SEM” في إطار عمل واحد.

تجمع أدوات أنظمة إدارة المعلومات والأحداث كافة التحذيرات والسجلات وبيانات الأنظمة والتطبيقات والشبكات في مكان واحد وتحليلها جميعاً بشكل مباشر.

Apache Metron: إطار عمل يوفر إمكانية إتصال العديد من الحلول الأمنية مفتوحة المصدر في شبكة مركزية واحدة، يستخدم لغة “JSON” لتحليل أحداث الأمان وترتيبها بسهولة، بالإضافة إلى إصدار تحذيرات أمنية ومراقبة البيانات.

AlienVault OSSIM: برنامج توفره شركة “AT&T” وهو أداة مفتوحة المصدر لمراقبة التطبيقات وإنشاء السجلات، ويأتي مع مجموع واسعة من الأدوات الأخرى.

MozDef: أنشأته شركة موزيلا لتبسيط التعامل مع حوادث الأمن السيبراني، لديه قابلية للتوسع، ويوفر ميزة الربط بين الأحداث والتنبيهات الأمنية وإمكانية التكامل مع جهات خارجية.

OSSEC: من الناحية الفنية، هو نظام مفتوح المصدر لكشف التسلل بدلاً من كونة أحد أدوات أنظمة “SIEM“، ومع ذلك، فإنه لا يزال يجمع السجلات ويعالجها بصورة مركزية.

يمكن من خلاله مراقبة ملفات السجلات والتأكد من سلامتها أثناء الهجمات الإلكترونية، وتجميع وتحليل السجلات من عدة شبكات، وتزويد فريق تكنولوجيا المعلومات بالعديد من التنبيهات.

Wazuh: نسخة مُنشقة من الأداة السابقة”OSSEC“، وهو الآن تطبيقاً مستقلاً بنفسة يساعد على تخزين السجلات في السحابة، ويستطيع تتبع الأجهزة، ولديه واجهة ويب وإرشادات مفصلة تساعد مسؤولي تكنولوجيا المعلومات على التحرك بسرعة.

Prelude OSS: أحد الحلول مفتوحة المصدر التي توفر سهولة التعامل مع مجموعة كبيرة من السجلات والموارد الرقمية، ويمكن ربط الأحداث مع بعضها والتكامل مع حلول الأمن السيبراني الأخرى.

Snort: يراقب السجلات كنظام منفصل، ويساعد في كشف محاولات التسلل من خلال تحليل الزيارات وحركة مرور الشبكات بصورة مباشرة لتحديد الأخطار المحتملة، بالإضافة إلى استخدام الإضافات للتتوسع في الميزات وتحديد كيفية ومكان حفظ بيانات التحليل.

Sagan: أداة مُكملة لـ “Snort“، خفيفة الوزن، تستطيع الكتابة في قواعد بيانات “snort“،وتوفر تحليل السجلات وترابطها، وهي مفيدة لأولئك الذين يرغبون في التكامل مع “Snort“.

ELK Stack: أحد المنتجات المجانية الموجودة داخل برنامج “ELK”، يمكنه تجميع السجلات من جميع مصادر البيانات ودمجها معاً.

SIEMonster: لديه نسخة مجانية وأخرى مدفوعة، ويمتلك أداة تحليل للبيانات بحيث تتعامل مع التهديدات بذكاء والعديد من المزايا، كما يمكن استضافته على السحابة بسهولة عكس بعض الحلول الأخرى.

ب. أدوات كشف ومنع التسلل (IDS / IPS / IDPS)

تستجيب أنظمة منع التسلل بصورة مباشرة للسلوكيات السيئة وتتفاعل معها من خلال منع مثل تلك الأنشطة.

نظام “IDS” هو نظام آلي يكتشف الوصول الغير قانوني للشبكات.

أما نظام “IPS” فهو أداة أمنية تكتشف الممارسات السيئة التي تُجرى عبر الشبكات أو البرامج المُحددة.

Snort: مرة أخرى، “Snort” هو أفضل حل “IDPS” مفتوح المصدر معروف لأنظمة ويندوز ولينكس.

يوفر مراجعة الزيارات مع مراقبة البيانات، والقدرة على منع التطفل بشكل مباشر.

Suricata: هي أداة منع المتسللين والتحكم في أمان الشبكات، كما تقوم بتوزيع حمل معالجة البيانات.

OSSEC: يجمع هذا النظام بين تحليل وإدارة السجلات والتأكد من سلامتها، وتتبع سجلات الويندوز وتنفيذ السياسات وإكتشاف الروتكيت (برمجيات ضارة تعمل بشكل مخفي)، مع التنبيهات المباشرة عند حدوث أي نشاط مشبوه وإمكانية الاستجابة له.

Security Onion: أحد الأدوات مفتوحة المصدر للكشف عن المتسللين مع إمكانية حماية الأنظمة ومراقبة الشبكات وإدارة السجلات لأنظمة اللينكس.

Bro Network Security Monitor: عبارة عن نظام مفتوح المصدر لأمن الشبكات، يعرض تفاصيل نشاط الشبكة، ولديه أسلوب قوي للتحليل مما يضمن تحديد الحوادث قبل وقوعها واكتشاف التهديدات المُحتملة، ويمكن استخدامه على نطاق أوسع من ذلك.

Vistumbler: فاحص لشبكات الوايفاي المُحيطة وتحديد مواقعها، وهو مُخصص لأنظمة الويندوز.

Smoothwall Express: جدار حماية مفتوح المصدر يتميز بواجهة ويب سهلة الاستخدام ونظام تشغيل لينكس منفصل ومستقر.

تتضمن وظائفه الرئيسية ما بين حماية الشبكات من خلال خاصية “DMZ” (هي خاصية إنشاء منطقة مُحايدة بين الشبكة الداخلية المحمية والشبكة الخارجية غير المحمية)، مع إمكانية تصفية المحتوى المتاح عبر الشبكة وطلبات بروتوكول “HTTPS“.

Untangle NG Firewall: هو الجيل التالي من تطبيقات مراقبة الشبكات بصورة مباشرة، ترتبط هذه التطبيقات بقاعدة بيانات لديها واجهة مستخدم سهلة لإخراج تقارير وافية حول حالة الشبكة.

ClamAV: هو إطار عمل مفتوح المصدر لفحص البريد الإلكتروني ومكافحة الفيروسات، متوفر على العديد من الأنظمة مثل الويندوز، لينكس، ماك، BSD.

Bro: برمجية لتحليل ومراقبة الشبكات، يمكن إستخدامها كنظام لمنع التسلل مع توفير إحصائيات مباشرة عن الشبكة.

ج. أدوات الاستجابة لحوادث الأمن السيبراني

قد تتسبب حوادث الأمن السيبراني في تعطيل أنشطة الشركات، بل أكثر من ذلك.

الاستجابة للحوادث: مصطلح يحدد الأنشطة الرئيسية وخطط الكشف عن المخاطر وتحليلها وتصحيحها والتعامل معها لمنع المخاطر المستقبلية، والتعافي سريعاً من الأزمات الحالية.

GRR Rapid Response: هي برمجية للتحقيق الجنائي عن بُعد والاستجابة السريعة للحوادث الأمنية.

يتكون من جزئين:

- برنامج العميل: يوضع على الشبكة لفحصها.

- برنامج الخادم: يساعد المحللين في تنفيذ الإجراءات ومعالجة البيانات.

Cyphon: يوفر أدوات معالجة وتصنيف حوادث الأمن السيبراني، وتجميع بيانات سجلات الرسائل وسلوك التطبيقات والبريد الإلكتروني ووضعها في مكان واحد، لتسهيل تحليل وجمع أكبر قدر من التفاصيل حول الحادث.

Volatility: هو نظام جنائي يساعد المحللين على التنقيب داخل ذاكرة الأجهزة بحثاً عن أي آثار جنائية لتحليلها واستكشافها.

SIFT: محطة عمل كاملة تمتلك مجموعة أدوات واسعة لتجميع الأدلة الجنائية، تعمل على أوبنتو، ولديها جميع أدوات التحليل المطلوبة لإجراء تحليل جنائي رقمي شامل.

The Hive Project: إطار عمل يساعد في إستعادة البيانات، وفي نفس الوقت يسمح للمحللين بإجراء تحقيقات في الحوادث الأمنية.

د. أدوات تحليل البرمجيات الضارة

يتخصص تحليل البرامج الضارة بدراسة وتقييم آلية عمل عينة من تلك البرمجيات مثل:

- الفيروسات

- الديدان الرقمية “worms“

- أحصنة طروادة “trojan horses“

- الجذور الخفية “rootkit“

وتحديد سلوكها داخل الأنظمة، ومعرفة التأثير المحتمل لتلك البرمجيات الصغيرة.

Cuckoo Sandbox: أداة مجانية لتحليل البرامج الضارة، تعمل على أتمتة تحليل الملفات الضارة في الويندوز والينكس والماك، أو حتى الأندرويد.

YARA: هو اسم الطريقة الرئيسية المستخدمة لتحليل وكشف البرمجيات الضارة.

توفر طريقة مُنظمة لإنشاء قاعدة بيانات لعائلات البرمجيات الضارة، وربطها ببعضها بالاعتماد على الكود البرمجي لكُلاً منها قبل وبعد ترجمته للغة الآلة (الصفر والواحد).

REMnux: أحد توزيعات لينكس المخصصة للهندسة العكسية وتحليل البرمجيات الضارة.

هـ- أدوات مراقبة التهديدات

يفحص محللو الأمن السيبراني كميات هائلة من البيانات لتحديد الأنماط السلوكية للتهديدات الإلكترونية الحالية والمُحتملة، لأجل توفير معلومات كافية ومترابطة لاتخاذ قرارات فعالة بشأن تلك التهديدات.

باستخدام المعلومات الموجودة حول التهديدات السابقة، يمكن للشركات إكتساب فهم أعمق للجهات السيئة المشتبه بها واكتشاف الهجمات السيبرانية والتخطيط لها أو تجنبها بشكل استباقي.

يمكن إستخدام أدوات رصد التهديدات الإلكترونية لتتبع المشكلات المُحتملة واتخاذ إجراءات بشأنها بواسطة المقارنة السريعة بين السلوك المرصود والتهديدات القديمة التي لم تلاحظها المراقبة اليدوية.

يؤدي استخدام أدوات رصد التهديدات إلى تعزيز أمان الشبكات، وهو أمر مهم للحفاظ على بياناتك وأصولك الرقمية آمنة، لأن الشبكات أحد أسهل نقاط الضعف إستغلالاً وخاصة شبكات الوايفاي.

MISP: منصة لمشاركة معلومات البرامج الضارة، لها دور في رصد التهديدات، وجمع ومشاركة وتخزين وربط مؤشرات الإختراق في الشركات المستهدفة ومعلومات الاحتيال المالي والثغرات، وحتى معلومات متعلقة بمكافحة الإرهاب.

TIH: هي أداة ذكية لجمع البيانات من المصادر العلنية المتاحة بالفعل والربط مع خدمات “API” المعروفة.

الفكرة من وراء الأداة هي تسهيل البحث عن مؤشرات تسرب البيانات (IOC) التي تتم إضافتها وتجميعها بإستمرار لإنشاء مجموعة من المؤشرات الأمنية الخاصة.

QTek / QRadio: إطار عمل يدمج مصادر رصد التهديدات الإلكترونية في مكان واحد. وإنشاء إطار قوي لاستخراج البيانات من مصادرها.

Machinae Security Intelligence Collector: هي أداة لجمع المعلومات من (المواقع – الخلاصات العامة) حول عناوين الـ “IP” وأسماء النطاقات وعناوين “URL“، وعناوين البريد الإلكتروني وبصمات شهادات “SSL“.

و. جدران حماية مواقع الإنترنت

تقوم جدران حماية تطبيقات الويب “WAF“، بتصفية وتعقب وحظر الطلبات والزيارات عبر بروتوكول “HTTP” من وإلى الخادم.

تتميز جدران حماية تطبيقات الويب عن جدار الحماية التقليدية بقدرتها على تصفية محتويات المواقع والتطبيقات الأخرى، بينما تعمل جدران الحماية التقليدية فقط كبوابات تأمين الاتصال بين الخوادم.

ModSecurity: جدار حماية لتطبيقات الويب، يعمل على عدة أنظمة، ويوفر رؤية واضحة لطلبات الاتصال بالخادم، كما لديه قواعد صارمة وواجهة (API) يمكن إستخدامها لإجراء حمايات متقدمة.

NAXSI: هو اختصار يرمز إلى (Nginx Anti Xss & Sql Injection)، هدفه النهائي منع أي مهاجم من استغلال نقاط ضعف المواقع والتطبيقات.

WebKnight: جدار حماية تطبيقات الويب مفتوح المصدر، ومخصص للخوادم ذات نظام مايكروسوفت “IIS“.

Shadow Daemon: هو جدار حماية لتطبيقات ومواقع الويب، يعترض الطلبات ويحللها لتصفية الضار منها.

المراجع:

- https://socradar.io/how-to-build-a-soc-with-open-source-solutions/

- https://www.technawi.net/%D8%A3%D9%86%D8%B8%D9%85%D8%A9-%D8%A5%D8%AF%D8%A7%D8%B1%D8%A9-%D8%A7%D9%84%D9%85%D8%B9%D9%84%D9%88%D9%85%D8%A7%D8%AA-%D8%A7%D9%84%D8%A3%D9%85%D9%86%D9%8A%D8%A9-siem/

هذا الموضوع فائز بجائزة أسس للكتابة.

هذا الموضوع أحد المواضيع الفائزة بجائزة أسس للكتابة، الجائزة الأولى في العالم العربي للتحفيز الكتابة عن البرمجيات الحرة.

تفاصيل اكثر عن الجائزة

و قائمة الفائزين ليناير 2022

GNU/Linux Revolution مدونة ثورة جنو/لينكس

GNU/Linux Revolution مدونة ثورة جنو/لينكس